Video: Hvilken type algoritmer kræver, at afsender og modtager udveksler en hemmelig nøgle, der bruges til at sikre meddelelsernes fortrolighed?

2024 Forfatter: Lynn Donovan | [email protected]. Sidst ændret: 2023-12-15 23:45

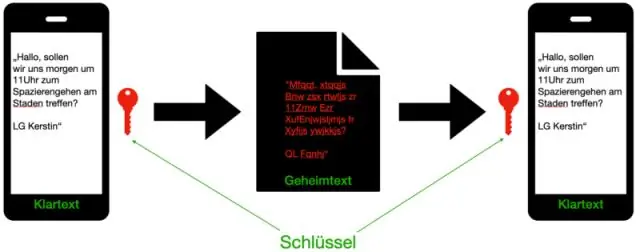

Hvad type algoritmer kræver, at afsender og modtager udveksler en hemmelig nøgle, der bruges til at sikre fortroligheden af meddelelser ? Forklaring: Symmetrisk algoritmer bruger det samme nøgle , a hemmelig nøgle , for at kryptere og dekryptere data. Det her nøgle skal deles på forhånd, før kommunikation kan ske.

Desuden, hvilke to algoritmer kan være en del af en IPsec-politik for at give kryptering og hashing for at beskytte interessant trafik?

Det IPsec framework bruger forskellige protokoller og algoritmer til give datafortrolighed, dataintegritet, autentificering og sikker nøgleudveksling. To algoritmer at kan bruges inden for en IPsec-politik til beskytte interessant trafik er AES, som er en kryptering protokol og SHA, som er en hashing-algoritme.

Hvilken algoritme kan ydermere sikre datafortrolighed? Selvom klassisk kryptering algoritmer sikrer datafortrolighed , forhindrer de desværre skyen i at fungere overkrypteret data . Den åbenlyse tilgang kunne være at kryptere alt data med sikker kryptering algoritme såsom AES og gem det i skyen.

Med hensyn til dette, hvad er forskellen mellem ASA IPv4 ACL'er og IOS ipv4 ACLS?

ASA ACL'er er altid navngivet, hvorimod IOS ACL'er er altid nummererede. Mange ASA ACL'er kan anvendes på en grænseflade i indgangsretning, hvorimod kun én IOS ACL kan anvendes. ASA ACL'er ikke har en implicit afvisning nogen i slutningen, hvorimod IOS ACL'er gør.

Hvilken tjeneste eller protokol er Secure Copy Protocol afhængig af for at sikre, at sikre kopioverførsler er fra autoriserede brugere?

Secure Copy Protocol ( SCP ) er vant til sikkert kopiere IOS-billeder og konfigurationsfiler til en SCP server. For at udføre dette, SCP vil bruge SSH-forbindelser fra brugere autentificeret gennem AAA.

Anbefalede:

Hvilken kommando bruges til at fjerne udløbet fra en nøgle i Redis?

Redis Taster Kommandoer Sr.No Kommando & Beskrivelse 10 PERSIST-tast Fjerner udløbet fra nøglen. 11 PTTL-tast Henter den resterende tid i nøgleudløb i millisekunder. 12 TTL-tast Får den resterende tid i nøgleudløb. 13 RANDOMKEY Returnerer en tilfældig nøgle fra Redis

Hvilken type kabel og stik bruges til at forbinde et modem til en telefonport?

RJ-11. Mere almindeligt kendt som en modemport, telefonstik, telefonstik eller telefonlinje, theRegistered Jack-11 (RJ-11) er en fire- eller sekslederforbindelse til telefon- og modemstik i USA

Hvilken nøgle bruges til at kryptere og dekryptere meddelelser?

Asymmetrisk kryptografi, også kendt som offentlig nøglekryptering, bruger offentlige og private nøgler til at kryptere og dekryptere data. Nøglerne er simpelthen store tal, der er blevet parret sammen, men som ikke er identiske (asymmetriske). En nøgle i parret kan deles med alle; det kaldes den offentlige nøgle

Hvilken tjeneste eller protokol er Secure Copy Protocol afhængig af for at sikre, at sikre kopioverførsler er fra autoriserede brugere?

Hvilken tjeneste eller protokol er Secure Copy Protocol afhængig af for at sikre, at sikre kopioverførsler er fra autoriserede brugere? Secure Copy Protocol (SCP) bruges til sikker kopiering af IOS-billeder og konfigurationsfiler til en SCP-server. For at udføre dette vil SCP bruge SSH-forbindelser fra brugere, der er godkendt gennem AAA

Hvad er de mest almindelige algoritmer, der bruges i dag?

Googles rangeringsalgoritme (PageRank) kan være den mest udbredte algoritme. Dens indvirkning/implikationer på verden: PageRank er uden tvivl den mest brugte algoritme i verden i dag