Video: Hvordan udføres ransomware-angreb?

2024 Forfatter: Lynn Donovan | [email protected]. Sidst ændret: 2023-12-15 23:45

Ransomware-angreb er typisk udført ved at bruge en trojaner, komme ind i et system gennem for eksempel en ondsindet vedhæftet fil, indlejret link i en phishing-e-mail eller en sårbarhed i en netværkstjeneste.

På samme måde kan man spørge, hvor lang tid tager det at komme sig efter ransomware-angreb?

Det tager 33 timer ifølge en nylig undersøgelse foretaget af Vanson Bourne blandt 500 cybersikkerhedsbeslutningstagere, der blev sponsoreret af SentinelOne. Det gennemsnitlige offer blev ramt seks gange.

hvor almindelige er ransomware-angreb? Sikkerhed. Analyse af over 230.000 ransomware-angreb der fandt sted mellem april og september er blevet offentliggjort af cybersikkerhedsforskere hos Emsisoft, og en familie af malware tegnede sig for over halvdelen (56 %) af de rapporterede hændelser: 'Stop' ransomware.

Udover dette, hvad er den mest almindelige metode til angreb for ransomware?

Den mest almindelige metode for hackere at sprede ransomware er igennem phishing-e-mails . Hackere bruger omhyggeligt udformet phishing-e-mails at narre et offer til at åbne en vedhæftet fil eller klikke på et link, der indeholder en ondsindet fil.

Kan ransomware fjernes?

Hvis du har den enkleste slags ransomware , såsom et falsk antivirusprogram eller et falsk oprydningsværktøj, du kan som regel fjerne det ved at følge trinene i min tidligere malware fjernelse guide. Denne procedure inkluderer at gå ind i Windows' fejlsikret tilstand og køre en on-demand virusscanner såsom Malwarebytes.

Anbefalede:

Hvad er de forskellige typer operationer, der udføres på signaler?

Grundlæggende signaloperationer inkluderer tidsforskydning, skalering og vending. I denne video skitseres et kontinuerligt tidssignal x(t), og derefter demonstreres 4 forskellige signaloperationseksempler. Tidsforskydning, komprimering, udvidelse og vending betragtes alle individuelt

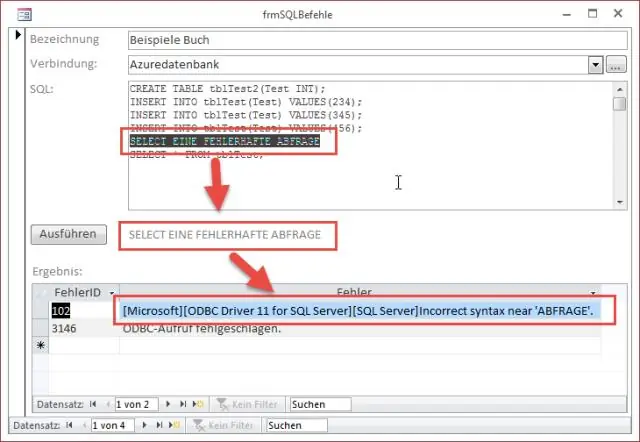

Hvordan udføres SQL-forespørgsler?

SELECT Statement Execution Order I SQL er den første sætning, der behandles, FROM-sætningen, mens SELECT-sætningen, som vises først i en SQL-forespørgsel, behandles meget senere. Faserne involveret i den logiske behandling af en SQL-forespørgsel er som følger: GROUP BY-sætning. HAVE klausul

Hvordan udføres smarte kontrakter?

En smart kontrakt er et sæt computerkode mellem to eller flere parter, der kører på toppen af en blockchain og udgør et sæt regler, som er godkendt af de involverede parter. Ved udførelse, hvis disse sæt af foruddefinerede regler er opfyldt, udfører den smarte kontrakt sig selv for at producere outputtet

Hvad er netværksrevision, og hvordan udføres det, og hvorfor er det nødvendigt?

Netværksrevision er en proces, hvor dit netværk er kortlagt både i form af software og hardware. Processen kan være skræmmende, hvis den gøres manuelt, men heldigvis kan nogle værktøjer hjælpe med at automatisere en stor del af processen. Administratoren skal vide, hvilke maskiner og enheder der er tilsluttet netværket

Hvordan kan doven initialisering udføres netto?

Doven initialisering bruges primært til at forbedre ydeevnen, undgå spildende beregninger og reducere krav til programhukommelse. Ved at bruge Lazy til at erklære Orders-objektet for doven initialisering, kan du undgå at spilde systemressourcer, når objektet ikke bruges