Indholdsfortegnelse:

Video: Hvordan laver du trusselsmodellering?

2024 Forfatter: Lynn Donovan | [email protected]. Sidst ændret: 2023-12-15 23:45

Her er 5 trin til at sikre dit system gennem trusselsmodellering

- Trin 1: Identificer sikkerhedsmål.

- Trin 2: Identificer aktiver og eksterne afhængigheder.

- Trin 3: Identificer tillidszoner.

- Trin 4: Identificer potentiale trusler og sårbarheder.

- Trin 5: Dokument trusselsmodel .

Heraf, hvad er trusselsmodelleringsproces?

Trusselsmodellering er en procedure til optimering af netværkssikkerhed ved at identificere mål og sårbarheder og derefter definere modforanstaltninger for at forhindre eller afbøde virkningerne af, trusler til systemet. Nøglen til trusselsmodellering er at bestemme, hvor den største indsats skal gøres for at holde et system sikkert.

Og hvornår skal du udføre trusselsmodellering? Trusselsmodellering: 12 tilgængelige metoder

- Trusselsmodelleringsmetoder bruges til at skabe.

- Mange trusselsmodelleringsmetoder er blevet udviklet.

- Trusselsmodellering bør udføres tidligt i udviklingscyklussen, når potentielle problemer kan fanges tidligt og afhjælpes, hvilket forhindrer en meget dyrere løsning i fremtiden.

Når man tager dette i betragtning, hvad er tre måder, hvorpå folk kan starte Threat Modeling?

Det vil du Start med meget enkel metoder såsom at spørge hvad er din trusselsmodel ?” og brainstormer om trusler . De kan arbejde for en sikkerhedsekspert, og de kan arbejde for dig. Derfra lærer du om tre strategier for trusselsmodellering : fokus på aktiver, fokus på angribere og fokus på software.

Hvilket værktøj kan bruges til trusselsmodellering?

OWASP Trussel Trække på er webbaseret og nem at brug og adoptere. Det her værktøj er det første rigtige open source-produkt, der Kan bruges at lave trusselsmodellering en realitet i alle organisationer. Mike Goodwin er forfatteren af Trussel Trække på.

Anbefalede:

Hvordan laver jeg en filmdatabase?

Sådan laver du en filmdatabase Download et databaseprogram eller filmkatalogiseringsprogram fra internettet. Åbn programmet Personal Video Database og opret en ny database. Tilføj en film til databasen ved at klikke på 'Tilføj' øverst i hovedvinduet. Importer yderligere filmdetaljer, såsom skuespillere, instruktører, priser osv

Hvordan laver man en forEach-løkke i Java?

For-each loop i Java Det starter med nøgleordet for som en normal for-loop. I stedet for at erklære og initialisere en loop-tællervariabel, erklærer du en variabel, der er den samme type som basistypen for arrayet, efterfulgt af et kolon, som derefter efterfølges af array-navnet

Hvordan laver man polyfilla?

Træk i fligen og hæld 2 til 2,5 dele Polyfilla i 1 del vand. Bland til en jævn pasta – klar til brug på cirka et minut. Tryk Polyfilla i reparation med en påfyldningskniv – forbliver bearbejdelig i op til 40 minutter. Afslut med en våd kniv og lad det stivne – normalt 60 minutter

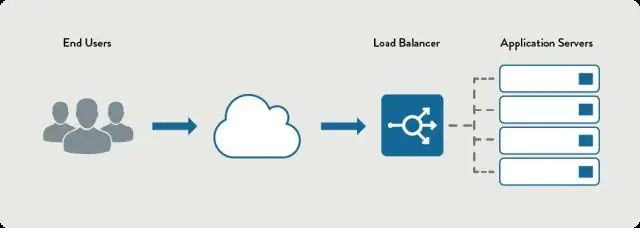

Hvordan laver du belastningsbalancering?

Belastningsbalanceringsalgoritmer Round Robin – Anmodninger fordeles på tværs af gruppen af servere sekventielt. Mindste forbindelser - En ny anmodning sendes til serveren med færrest aktuelle forbindelser til klienter. Mindste tid – Sender anmodninger til serveren valgt af en formel, der kombinerer

Hvad er trusselsmodellering i cybersikkerhed?

Trusselsmodellering er en procedure til optimering af netværkssikkerhed ved at identificere mål og sårbarheder og derefter definere modforanstaltninger for at forhindre eller afbøde virkningerne af trusler mod systemet