Video: Hvilken tjeneste eller protokol er Secure Copy Protocol afhængig af for at sikre, at sikre kopioverførsler er fra autoriserede brugere?

2024 Forfatter: Lynn Donovan | [email protected]. Sidst ændret: 2023-12-15 23:45

Hvilken tjeneste eller protokol er Secure Copy Protocol afhængig af for at sikre, at sikre kopioverførsler er fra autoriserede brugere ? Secure Copy Protocol ( SCP ) er vant til sikkert kopiere IOS-billeder og konfigurationsfiler til en SCP server. For at udføre dette, SCP vil bruge SSH-forbindelser fra brugere autentificeret gennem AAA.

Tilsvarende, hvilken type algoritmer kræver, at afsender og modtager udveksler en hemmelig nøgle, der bruges til at sikre meddelelsernes fortrolighed?

To populære algoritmer som er bruges til at sikre at data ikke opsnappes og modificeres (dataintegritet) er MD5 og SHA. AES er en krypteringsprotokol og leverer data fortrolighed . DH (Diffie-Hellman) er en algoritme det er Brugt til nøgleudveksling . RSA er en algoritme det er Brugt til autentificering.

Efterfølgende er spørgsmålet, hvilke to praksisser er forbundet med at sikre funktionerne og ydeevnen af routeroperativsystemer? (Vælg to.)

- Installer en UPS.

- Opbevar en sikker kopi af routerens operativsystembilleder.

- Deaktiver standardroutertjenester, der ikke er nødvendige.

- Reducer antallet af porte, der kan bruges til at få adgang til routeren.

For det andet, hvad er en effektiv implementering af IPS- og IDS-apparater i et virksomhedsnetværk?

An effektiv implementering af IPS / IDS er at placere en IPS lige bag grænserouteren for at filtrere trafikken indgående til og udgående fra corporate indre netværk . IPS og IDS teknologier kan supplere hinanden.

Hvordan udføres et smølfeangreb?

Det Smølfeangreb er et distribueret denial-of-service angreb hvor et stort antal ICMP-pakker (Internet Control Message Protocol) med det påtænkte offers forfalskede kilde-IP udsendes til et computernetværk ved hjælp af en IP-udsendelsesadresse.

Anbefalede:

Hvilket af følgende refererer til et computerprodukts eller -systems evne til at udvide til at betjene et større antal brugere uden at gå i stykker?

Skalerbarhed refererer til en computers, et produkts eller systems evne til at udvide til at betjene et stort antal brugere uden at gå i stykker. IT-infrastruktur består af netop de fysiske computerenheder, der kræves for at drive virksomheden

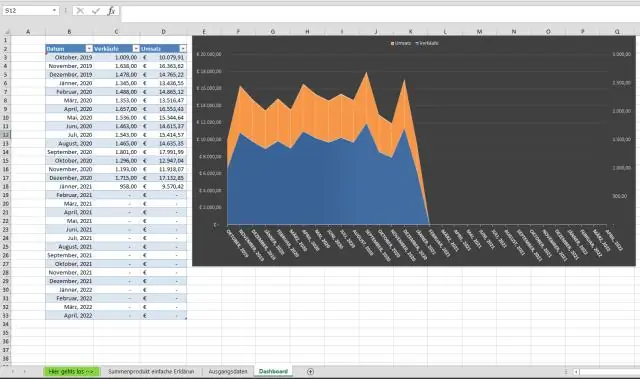

Hvordan opretter du en afhængig rullegardinliste?

I det samme eller i et andet regneark skal du vælge en celle eller flere celler, hvor du vil have din primære rulleliste vist. Gå til fanen Data, klik på Datavalidering og opsæt en rulleliste baseret på et navngivet område på den sædvanlige måde ved at vælge Liste under Tillad og indtaste områdenavnet i feltet Kilde

Hvilken netværkstjeneste eller protokol bruger TCP IP-port 22?

Tabel 1 Fælles TCP/IP-protokoller og portprotokol TCP/UDP-portnummer Secure Shell (SSH) (RFC 4250-4256) TCP 22 Telnet (RFC 854) TCP 23 Simple Mail Transfer Protocol (SMTP) (RFC 5321) TCP 25-domænenavn System (DNS) (RFC 1034-1035) TCP/UDP 53

Hvad er straffen i Indien for at stjæle computerdokumenters aktiver eller softwares kildekode fra enhver organisationsperson eller fra andre måder?

Forklaring: Straffen i Indien for at stjæle computerdokumenter, aktiver eller softwares kildekode fra enhver organisation, enkeltperson eller fra enhver anden måde er 3 års fængsel og en bøde på Rs. 500.000

Hvilken protokol eller tjeneste bruges til automatisk at synkronisere software-urene på Cisco-routere?

NTP På samme måde kan man spørge, hvad Tacacs+-protokollen giver i en AAA-implementering? TACACS+ understøtter adskillelse af godkendelses- og autorisationsprocesser, mens RADIUS kombinerer godkendelse og autorisation som én proces. RADIUS understøtter fjernadgangsteknologi, såsom 802.