En adgangskontrolliste (ACL) med hensyn til et computerfilsystem er en liste over tilladelser knyttet til et objekt. En ACL specificerer, hvilke brugere eller systemprocesser der får adgang til objekter, samt hvilke operationer der er tilladt på givne objekter

Udskiftning af vinduer koster i gennemsnit $175 til $700 pr. vindue. Almindelige avancerede vinduestyper kan koste mellem $800 til $1.200. Installationsomkostninger kan afhænge af flere faktorer. Efter mange års boligejerskab bliver du sandsynligvis nødt til at udskifte et par vinduer i dit hjem

Amazon SageMaker understøtter alle de populære deep learning-rammer, inklusive TensorFlow. Over 85 % af TensorFlow-projekter i skyen kører på AWS

Faktisk gemmes filerne i de apps, du downloadede fra Play Butik, på din telefon. Du kan finde det i din telefons interne lager > Android > data > …. I nogle af mobiltelefonerne er filer gemt på SD-kort > Android > data >

Indtast din sikkerhedspinkode. Standard-PIN-koden er 0000. Standard-PIN-koden er 0000. Hvis du tidligere har ændret adgangskoden og nu ikke kan huske den, kan du nulstille den ved at slukke for tv'et og derefter indtaste følgende på din fjernbetjening: Mute > 8 > 2 > 4 > Power

TASER blev patenteret i 1974. Den originale version af TASER brugte krudt som drivmiddel. Som sådan klassificerede regeringen Covers opfindelse som et skydevåben, der ville begrænse salget. De fleste retshåndhævende myndigheder var ikke overbevist nok til at implementere det elektriske "skydevåben" blandt tropperne

Hvis du vil forhindre teksten i at ombrydes, kan du anvende mellemrum: nowrap; Bemærk i HTML-kodeeksempel øverst i denne artikel, at der faktisk er to linjeskift, et før tekstlinjen og et efter, som tillader teksten at være på sin egen linje (i koden)

Symmetriske algoritmer: (også kaldet "hemmelig nøgle") bruger den samme nøgle til både kryptering og dekryptering; asymmetriske algoritmer: (også kaldet "offentlig nøgle") bruger forskellige nøgler til kryptering og dekryptering. Nøglefordeling: hvordan formidler vi nøgler til dem, der har brug for dem for at etablere sikker kommunikation

Amazons 2-dages sælger opfyldt primekrav, at en sælger bruger en garanteret service. Dette vil omfatte USPS Express Priority (1 - 2 dage), UPS2-dage eller FedEx 2-dage. Der er noget, der siger, at USPS-prioritet (1-3 dage) ikke er en acceptabel mulighed for 2 dages garanteret forsendelse

Sådan bygger du et cirkeldiagram Opret forbindelse til datakilden Sample - Superstore. Træk salgsmålet til kolonner, og træk underkategoridimensionen til rækker. Klik på Vis mig på værktøjslinjen, og vælg derefter cirkeldiagramtypen. Resultatet er en ret lille tærte

Log ind på VMware Certification. Klik på Certification Manager i øverste højre hjørne. Klik på Spor din certificeringsstatus på listen over tilgængelige muligheder

Hvis det er forstået korrekt fra dette indlæg og Wikipedia-siden for BitLocker og TPM, bruger BitLocker som standard symmetrisk kryptografi som AES. TPM er dog i stand til at udføre RSA-kryptering. Givet at RSA-nøglen er gemt i TPM, hvorfor bruger BitLocker så ikke asymmetrisk kryptering (dvs. RSA)?

Åbn Windows Kontrolpanel (fra Start, skriv "kontrol", og vælg Kontrolpanel. Naviger til System & Sikkerhed > System > Avancerede systemindstillinger > Indstillinger. Deaktiver animationer ved at vælge "Brugerdefineret" og fjerne markeringen af elementer fra listen

Date_trunc-funktionen trunkerer et TIMESTAMP eller en INTERVAL-værdi baseret på en specificeret datodel, f.eks. time, uge eller måned, og returnerer det trunkerede tidsstempel eller interval med et præcisionsniveau

Google Chrome Klik på knappen Sikker (en hængelås) i en adresselinje. Klik på knappen Vis certifikat. Gå til fanen Detaljer. Klik på knappen Eksporter. Angiv navnet på den fil, du vil gemme SSL-certifikatet til, behold "Base64-kodet ASCII, enkelt certifikat"-format og klik på knappen Gem

Alt du skal gøre er at trykke på den for at slå hjelmens Bluetooth-funktion til. Gå til din telefons Bluetooth-indstillinger og find denne enhed. Når du har fundet det, kan du klikke og parre med det. I tilfælde af en Bluetooth-hjelm, hvor du bliver nødt til at tilslutte en Bluetooth-enhed, er parring med den heller ikke særlig besværlig

Toshiba International Corporation (TIC) er Toshibas førende produktionsbase i Nordamerika. Toshiba begyndte som producent af tungt elektrisk udstyr i Japan for over 135 år siden. I dag er Toshiba kendt globalt for sin innovative teknologi, overlegne kvalitet og uovertrufne pålidelighed

Serviceområde Hvis telefonen ikke er aktiv, ringer den muligvis kun én eller to gange, før den går til telefonsvarer. Så længe voicemail-kontoen for personen stadig er aktiv, er telefonnummeret stadig i brug - også selvom telefonen er slukket, eller personen er uden for tjenesteområdet i en længere periode

Webudviklere fokuserer specifikt på at designe og skabe hjemmesider, mens softwareingeniører udvikler computerprogrammer eller applikationer. Disse ingeniører bestemmer, hvordan computerprogrammer vil fungere, og fører tilsyn med programmører, mens de skriver koden, der sikrer, at programmet fungerer korrekt

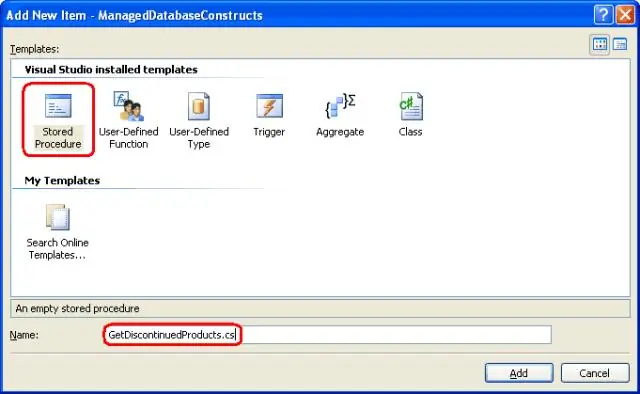

Indsæt data efter lagret procedure i MVC 5.0 med Data First Approach Opret en database og opret en tabel. I dette trin vil vi nu oprette Stored Procedure. I næste trin forbinder vi databasen med vores applikation gennem Data First Approach. Vælg derefter ADO.NET Entity Data Model og klik på knappen Tilføj

Opret et afhængighedsdiagram I BusinessEvents Studio Explorer skal du højreklikke på en projektressource og vælge Opret afhængighedsdiagram. Åbn projektelementet til redigering, og klik på knappen Dependency Diagram () øverst til højre i editoren. Højreklik på en ressource i et udvalgt enhedsprojektdiagram og vælg Opret afhængighedsdiagram

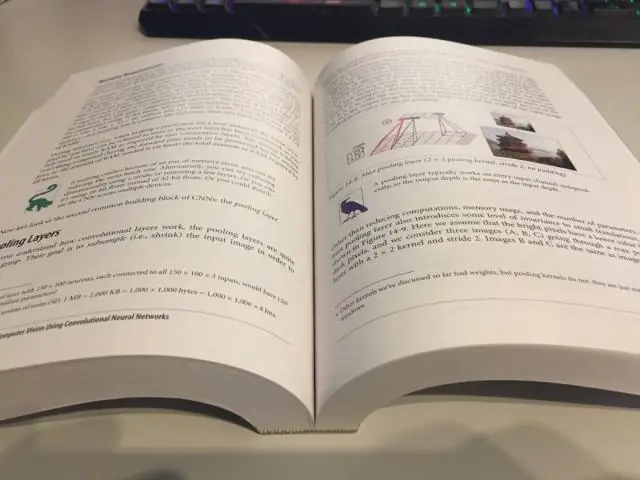

Udjævning • Udjævning bruges ofte til at reducere støj i et billede. • Billedudjævning er en nøgleteknologi til billedforbedring, som kan fjerne støj i billeder. Så det er et nødvendigt funktionelt modul i forskellige billedbehandlingssoftware. • Billedudjævning er en metode til at forbedre kvaliteten af billeder

Nej, ingen bruger Hotmail i 2019. Den gamle Hotmail eksisterer ikke længere. Du kan dog stadig bruge gamle Hotmail-mailadresser, og du kan stadig oprette nye. Dine e-mails vil blive sendt og modtaget af Microsoftmail-tjenesten på outlook[.]com

Amazon Relational Database Service (eller Amazon RDS) er en distribueret relationsdatabasetjeneste af Amazon Web Services (AWS). Det er en webtjeneste, der kører 'i skyen' designet til at forenkle opsætning, drift og skalering af en relationel database til brug i applikationer

Klik for at vælge og forhåndsvise de slettede tekstbeskeder eller slettede kladdebeskeder fra Android-mobil, og tryk derefter på Gendan-knappen i nederste højre hjørne, du vil få et pop-up-vindue, hvor du kan vælge en mappe på din computer for at hente de slettede kladdebeskeder fra din mobiltelefon

Knyt en virtuel MFA-enhed til din root-konto Vælg Aktiver MFA på siden Dine sikkerhedsoplysninger. Vælg en virtuel MFA-enhed, og vælg derefter Næste trin. Hvis du ikke har en AWS MFA-kompatibel applikation, skal du installere en af de tilgængelige applikationer. Vælg Næste trin

Virksomheder er afhængige af informationsteknologi for at hjælpe dem med at blive mere produktive. Dette er en karriere, der gavner enhver virksomhed ved at give virksomheder mulighed for at arbejde mere effektivt og maksimere produktiviteten. Og med det kommer hurtigere kommunikation, elektronisk lagring og beskyttelse af vigtig dokumentation

Der er to måder at indstille DataFrame-indekset på. Brug parameteren inplace=True til at indstille det aktuelle DataFrame-indeks. Tildel det nyoprettede DataFrame-indeks til en variabel, og brug denne variabel yderligere for at bruge det indekserede resultat

Excel er en populær og kraftfuld regnearkapplikation til Windows. Openpyxl-modulet giver dine Python-programmer mulighed for at læse og ændre Excel-regnearkfiler. Selvom Excel er proprietær software fra Microsoft, er der gratis alternativer, der kører på Windows, OS X og Linux

Skift fotobaggrund online Trin 1: Vælg det foto, du vil redigere. ÅbnPhotoScissors online, og klik på knappen Upload og vælg derefter en billedfil på din lokale pc. Trin 2: Vælg baggrunden og forgrunden. Nu skal vi fortælle PhotoScissors, hvor baggrunden er. Trin 3: Skift baggrunden

Deaktiver hukommelsesintegritetskontakt I Group Policy Management Editor skal du gå til Computerkonfiguration og klikke på Administrative skabeloner. Udvid træet til Windows-komponenter > Windows-sikkerhed > Enhedssikkerhed. Åbn indstillingen Deaktiver hukommelsesintegritetsswitch, og indstil den til Aktiveret. Klik på OK

Google Chrome Klik på 'Historie' fra rullelisten, og indtast derefter 'YouTube' (uden anførselstegn) i feltet Søgehistorik. Klik på knappen 'Søgehistorik' og noter derefter datoen ved siden af YouTube-videoen med de oplysninger, du er interesseret i

Tryk på tænd/sluk-knappen på bagsiden af Macmini. Tilslut til dit TV eller din skærm. Tilslut din Mac mini til dit tv eller skrivebord. Opret forbindelse til Wi-Fi. Når den er tændt, skal opsætningsvejledningen tage dig gennem et par enkle trin, herunder opsætning af en Wi-Fi-forbindelse. Log ind med dit Apple-id. Begynd at bruge din Mac mini

Nej, produkter i HP Pavilion-klassen er ikke gode til spil, hvis vi taler om Pavilion bærbare eller Pavilion stationære. Mine kriterier for 'god til at spille' er i det mindste inklusion af en diskret GPU. De kører alle med integreret grafik, og det gør dem ikke til "gode" spilprodukter

DIKW-pyramiden, også kendt forskelligt som DIKW-hierarkiet, visdomshierarkiet, videnshierarkiet, informationshierarkiet og datapyramiden, refererer løst til en klasse af modeller til at repræsentere påståede strukturelle og/eller funktionelle relationer mellem data, information, viden og visdom

Trin Åbn printere og faxer. Vælg "start", og klik på "kontrolpanel" og klik derefter på "printere og anden hardware." Vælg nu "printere og faxer." Åbn printerguiden. Find "printeropgaver", og klik på "tilføj en printer." Dette åbner "guiden Tilføj printer." Klik på næste. Vælg en ny port

Der er 8.000 aktive og lyttende Ethereum-noder

Kryptering af Python-kildekode er en metode til "Python-obfuscation", som har til formål at gemme den originale kildekode i en form, der er ulæselig for mennesker. Der er faktisk tilgængelige programmer til at reverse engineering eller dekompilere C++ kode tilbage til menneskelig læsbar form

USB-C-kabler kan bære betydeligt mere strøm, så de kan bruges til at oplade større enheder som laptops. De tilbyder også op til dobbelt overførselshastighed af USB 3 ved 10 Gbps. Selvom stik ikke er bagudkompatible, er standarderne det, så adaptere kan bruges med holderenheder

Sprint annoncerede torsdag, at jetblackiPhone 7 og iPhone 7 Plus rangerer som nr. 1 for modeller med større kapacitet, foran matsort på andenpladsen. Roseguld – sidste års mest populære farve – faldt til tredjepladsen, mens legold er på fjerdepladsen og sølv på femtepladsen