Nuværende node. js-webframeworks er langsommere end at bruge det bare http-modul med en faktor på 2. Det betyder, at du får mindre end halvdelen af anmodningerne pr. sekund i forhold til hvilken Node. js er i stand til, hvilket også betyder, at hver anmodning tager dobbelt så lang tid (i nogle tilfælde endnu længere)

Der er to typer funktioner i C Derfor kaldes det også biblioteksfunktioner. f.eks. scanf(), printf(), strcpy, strlwr, strcmp, strlen, strcat osv. For at bruge disse funktioner skal du blot inkludere de relevante C-header-filer

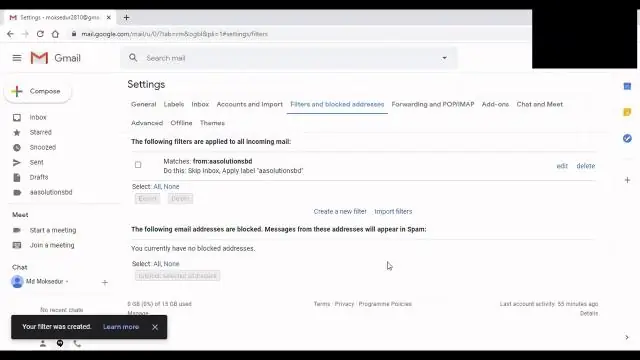

Vælg Indstillinger i rullemenuen. På skærmen Indstillinger skal du vælge fanen Etiketter for at få vist indstillingerne for Etiketter. Vælg vis eller skjul for hver etiket på listen. Skærmbilledet Indstillinger viser alle etiketter

BICSI står for Building Industry ConsultingService International. Hvis du tager et kig på deres hjemmeside, giver de den bedste definition af, hvad deres formål er: "BICSI giver information, uddannelse og vidensvurdering til enkeltpersoner og virksomheder i ITS-industrien

Søger i enkelt linket liste. Søgning udføres for at finde placeringen af et bestemt element i listen. Hvis elementet matches med et af listeelementerne, returneres elementets placering fra funktionen

Fra PostgreSQL wiki Streaming Replication (SR) giver mulighed for kontinuerligt at sende og anvende WAL XLOG-posterne til et vist antal standby-servere for at holde dem opdaterede. Denne funktion blev tilføjet til PostgreSQL 9.0

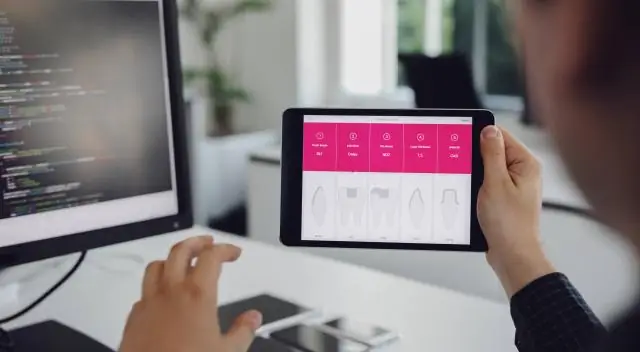

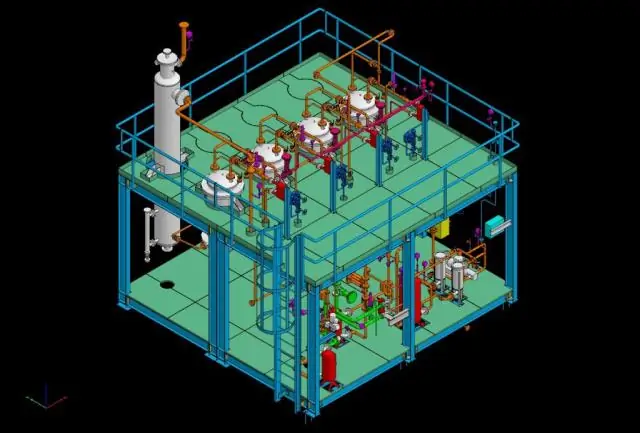

CAD, eller Computer Aided Design, er software, der bruges af ingeniører, arkitekter, designere eller byggeledere til at skabe design. Ingeniører, arkitekter og sådanne bruger software til at designe og tegne bygninger. CAD blev udviklet i 1960'erne. Det lader designere interagere med computer for at bygge tegninger

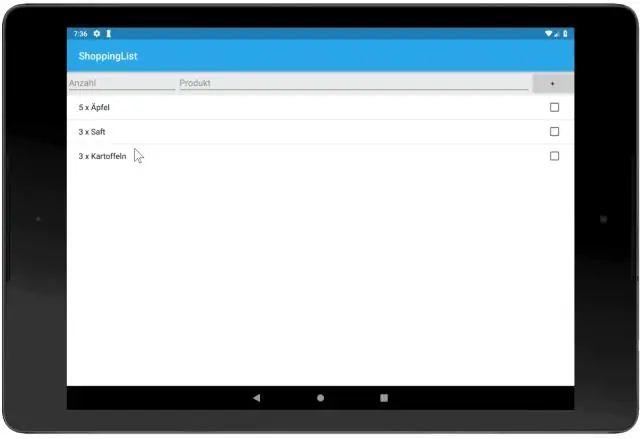

Test.ai er en mobil testautomatisering, der bruger AI til at udføre regressionstest. Det er nyttigt, når det kommer til at få præstationsmålingerne på din applikation og er mere et overvågningsværktøj end et funktionelt testværktøj

Overført til 'opfylde, afslutte (en opgave),' fra com-, her sandsynligvis som et intensivt præfiks (se com-), + plere 'at udfylde' (fra PIE-rod *pele- (1) 'at udfylde'). fuldføre (v.) sent 14c., 'gøre komplet, bringe til ende, levere, hvad der mangler; opfylde, udrette,' fra komplet (adj.)

Udvikling af mobilapps er for svært. De kan ikke lette ind i denne viden, de skal absorbere alt det, før de kan udvikle selv den mest basale app, hvis den skal udgives i en app-butik. Ikke underligt, at alle vil bruge PhoneGap eller en anden HTML5-løsning - der er meget mindre kompleksitet der

15 bedste Arduino-projekter at bruge din tid bag Byg et lille vejrdisplaysystem. Byg en bevægelsesudløst natlampe til brug under din seng. Byg et system til at mute enhver sætning, du ønsker på tv. Byg en Ambilight-sensor til din LCD-skærm. Byg en fingeraftryksscanner til din garageportåbner. Byg en robotarm

Du oplader The Dash ved at placere den i TheDash Charger, enten mens The Dash Charger er tilsluttet en strømkilde, eller mens du er på farten. Du kan tænde for Dash Charger ved at slutte den til en strømkilde ved hjælp af det medfølgende USB til Micro USB-kabel. En fuld opladning af TheDash tager op til 90 minutter

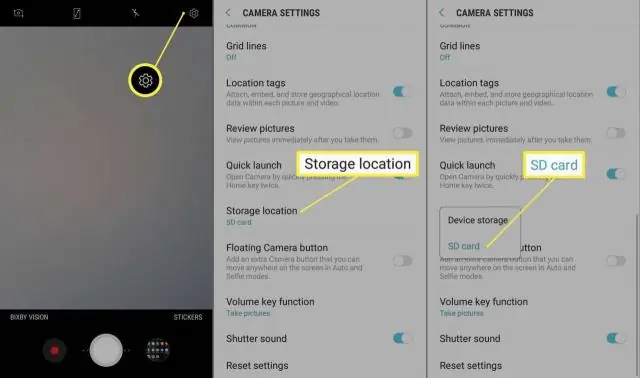

Gå til enhed "Indstillinger", og vælg derefter "Lager". 2. Vælg dit 'SDCard', tryk derefter på "tre-punktsmenuen" (øverst til højre), vælg nu "Indstillinger" derfra

Amazon EC2-priser. Amazon EC2 er gratis at prøve. Der er fem måder at betale for Amazon EC2-forekomster: On-Demand, Spareplaner, Reserverede forekomster og Spot-forekomster. Du kan også betale for dedikerede værter, som giver dig EC2-instanskapacitet på fysiske servere dedikeret til dit brug

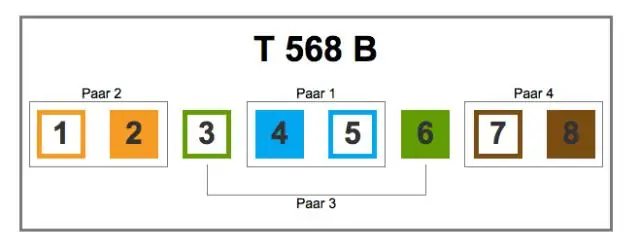

Som hovedregel bør T568A og T568B ikke kombineres eller ombyttes. Når du husker på, at T568B er det foretrukne format for nye netværk i USA, er du (teknisk) fri til at vælge begge ledningsskemaer i tilfælde, hvor et nyt netværk bliver bygget fra bunden

Darktrace Industrial bruger AI specielt udviklet til at opdage cybertrusler og latente sårbarheder i OT- og IT-miljøer

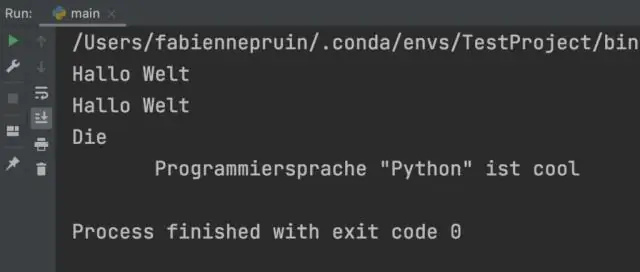

Trin til at oprette en database i Python ved hjælp af sqlite3 Trin 1: Opret databasen og tabellerne. I dette trin vil du se, hvordan du opretter: Trin 2: Importer dataene ved hjælp af pandaer. For dette trin, lad os antage, at du har 2 CSV-filer, som du gerne vil importere til Python: Trin 3: Kør koden for en efterfølgende dato

Reliance Jio Infocomm Limited, d/b/a Jio, er et indisk telekommunikationsselskab og helejet datterselskab af Reliance Industries, med hovedkontor i Mumbai, Maharashtra, Indien. Det driver et nationalt LTE-netværk med dækning på tværs af alle 22 telekommunikationskredse

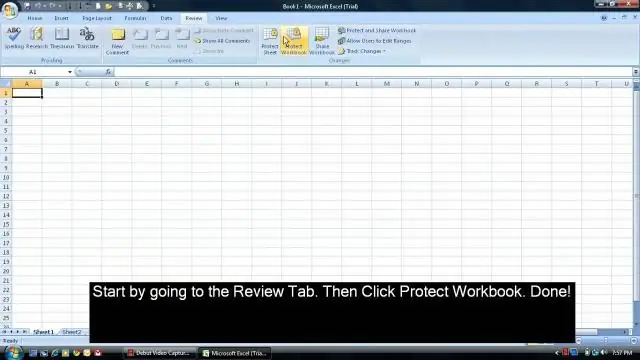

Her er trinene til at låse celler med formler: Med cellerne med formler valgt, tryk på Ctrl + 1 (hold Ctrl-tasten nede og tryk derefter på 1). I dialogboksen Formater celler skal du vælge fanen Beskyttelse. Marker indstillingen 'Låst'. Klik ok

En loddefri terminal er en terminal, der har mindst én side, der bruger en ledningsforbindelse, der ikke kræver lodning for at lave den mekaniske og elektriske forbindelse. Loddefri terminaler kan være isolerede eller uisolerede

IPhone 11 kommer i seks farver: lilla, gul, grøn, hvid, sort og (produkt)rød

På skærmbilledet Opsætningsmetode skal du vælge Forbind printer til netværket for første gang, og klik derefter på Næste. Når en bekræftelsesskærm for maskinens LAN-indstilling vises, skal du klikke på OK. Når skærmbilledet PrinterConnection vises, skal du slutte maskinen til computeren med et USB-kabel og derefter tænde for maskinen

For at søge manuelt efter opdateringer skal du vælge knappen Start, derefter vælge Indstillinger > Opdater & Sikkerhed > Windows Update og derefter vælge Søg efter opdateringer. Lær mere om at holde Windows 10 opdateret

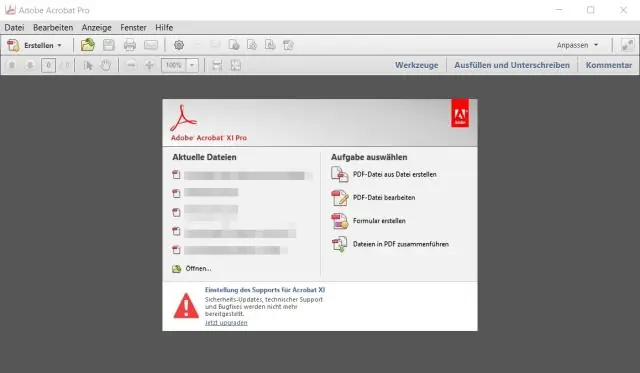

Der er to måder at 'slette' tekst på. Den ene er at bruge værktøjet 'Rediger tekst og billeder' (Værktøjer> Indholdsredigering> Rediger tekst og billeder). Med værktøjet aktivt kan du derefter vælge tekst og slette den. Hvis det er tekst inden for, hvad Acrobat anser for at være en tekstgruppe (f.eks. afsnit), vil resten af denne gruppe justere

Hukommelsestyper Rediger Deklarativ hukommelse består af bevidst genkaldelse af specifikke emner. Deklarative erindringer af alle typer er normalt lagret i storhjernen. Procedurel hukommelse består for det meste af implicit (i modsætning til bevidst) genkaldelse af visse motoriske færdigheder

3 svar. Migreringer er en type versionskontrol til din database. De giver et team mulighed for at ændre databaseskemaet og holde sig ajour med den aktuelle skematilstand. Migreringer er typisk parret med Schema Builder for nemt at administrere din applikations skema

Python er også god til at bygge værktøjer til spildesignere, som forenkler opgaver som niveaudesign eller oprettelse af dialogtræer og at få disse værktøjer til at eksportere, der fungerer til et format, som hovedspilmotoren kan bruge. Nogle spilmotorer kan bruge Python som et scriptsprog

Security Impact Analysis er den analyse, der udføres af en organisatorisk embedsmand for at bestemme, i hvilket omfang ændringer i informationssystemet har påvirket systemets sikkerhedstilstand

Log ind på AWS Management Console, og åbn Amazon RDS-konsollen på https://console.aws.amazon.com/rds/. Vælg Databaser i navigationsruden. Vælg den MySQL DB-instans, du vil bruge som kilde til din Aurora Read Replica. For Handlinger skal du vælge Opret Aurora læse replika

Installer pakke fra apt Repository Åbn et terminalvindue. Skriv apt install ros-melodic-calibration-msgs. Skriv sudo apt install ros-melodic-calibration-msgs. Skriv roscd calibration_msgs igen. Skriv sudo apt remove ros-melodic-calibration-msgs for at fjerne pakken. Skriv cd ~ for at vende tilbage til din hjemmemappe

Hits – En enkelt filanmodning i adgangsloggen på en webserver. Besøgende/besøg – Dette er defineret som en række hits fra en bestemt IP-adresse. Hvis to hits adskilles med 30 minutter eller mere, tælles to besøgende. 'Besøgende' repræsenterer et ekstrapoleret antal

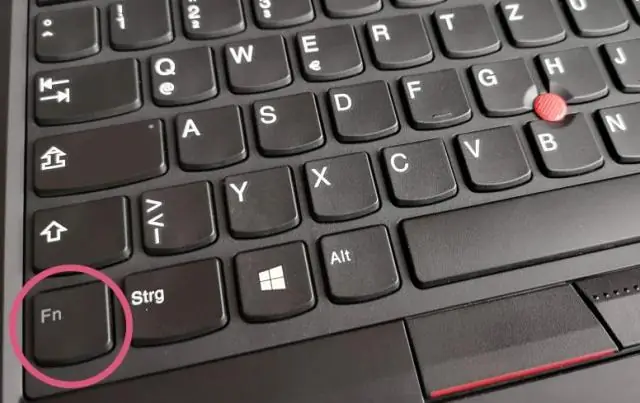

Tryk og hold 'Shift', 'Alt' eller 'Fn'-tasten, og tryk derefter på 'Num Lock', 'NumLock', 'NumLK', 'Num'-tasten eller tasten, der indeholder et billede af et tastatur, hvis indikatorlyset ikke er tændt. Visse bærbare modeller kræver en kombination med to taster for at aktivere det numeriske tastatur med 10 taster

En WEP-nøgle er en forældet sikkerhedsadgangskode for Wi-Fi-enheder. WEP står for Wired Equivalent Privacy, en sikkerhedsstandard for trådløst Wi-Fi-netværk. En WEP-nøgle er en sikkerhedsadgangskode til Wi-Fi-enheder

System for Cross-domain Identity Management (SCIM) er en standard til automatisering af udveksling af brugeridentitetsoplysninger mellem identitetsdomæner eller it-systemer. Gruppemedlemskab eller andre attributværdier bruges generelt til at administrere brugertilladelser

STR06-C. C-funktionen strtok() er en astring-tokeniseringsfunktion, der tager to argumenter: en initial streng, der skal parses, og en const -qualified characterdelimiter. Det returnerer en pointer til det første tegn i en tokenor til en null pointer, hvis der ikke er noget token

Top 50 SQL-interviewspørgsmål og svar Hvad er DBMS? Hvad er RDBMS? Eksempel: SQL Server. Hvad er SQL? Hvad er en database? Hvad er tabeller og felter? Hvad er en primær nøgle? Hvad er en unik nøgle?

Den systematiske layoutplanlægning (SLP) - også kaldet site layout planning - er et værktøj, der bruges til at indrette en arbejdsplads i et anlæg ved at lokalisere områder med høj frekvens og logiske relationer tæt på hinanden

Dit websted skal… Se professionelt ud. Har et privat domænenavn. Vær sikker. Har et mindeværdigt domænenavn. Indeholder dit virksomhedsnavn i tekst. Indeholder din virksomhedsadresse i tekst. Få dit firmatelefonnummer i klik-for-opkald-format. Gør kontaktoplysninger nemme at finde

Fjederstål er hærdet kulstofstål, ikke så specielt. Men på grund af hærdningen forbliver den sin form. Hvis du vil bøje den, skal du varme den op til rødglødende, når den mister sin hårdhed. Så du kan ikke bare bøje det, da det vil springe tilbage

Inden for datalogi er et sæt en abstrakt datatype, der kan lagre unikke værdier uden nogen særlig rækkefølge. Det er en computerimplementering af det matematiske koncept af afinite sæt. Andre varianter, kaldet dynamiske eller mutablesets, tillader også indsættelse og sletning af elementer fra sættet