Tryk på Windows-tasten + X og vælg Enhedshåndtering. Når Enhedshåndtering starter, skal du gå til afsnittet Skærmadaptere og finde din grafikkortdriver. Højreklik på driveren og vælg Afinstaller. Marker Fjern driversoftwaren til denne enhed, og klik på OK

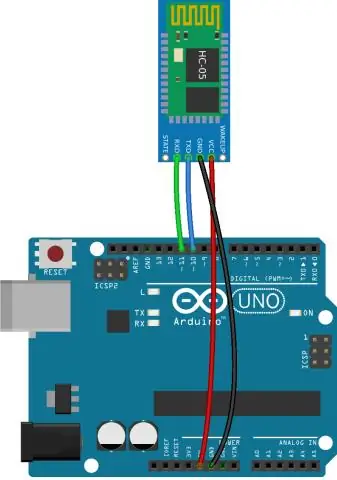

HC-05 Bluetooth Module er et brugervenligt Bluetooth SPP (Serial Port Protocol) modul, designet til transparent trådløs seriel forbindelsesopsætning. HC-05 Bluetooth-modul giver skifttilstand mellem master- og slavetilstand, hvilket betyder, at det hverken kan bruge til at modtage eller sende data

Først skal du klikke på "Visual Basic" i gruppen "Kode", på fanen "Udvikler", eller du kan trykke på "Alt" + "F11" på dit tastatur for at åbne VBA-editoren. Klik derefter på "Indsæt", i rullemenuen kan du klikke på "Modul". Dobbeltklik derefter for at åbne et nyt modul

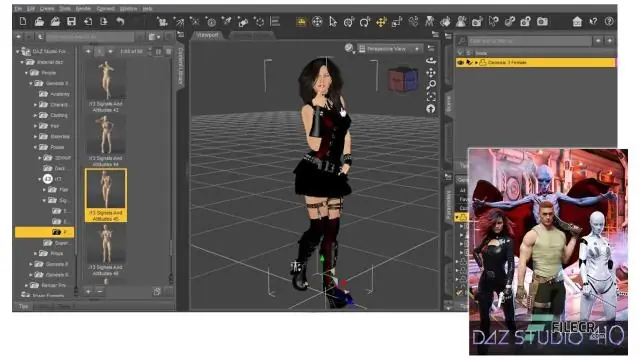

DAZ Studio er grundlæggende: Til POSERING af figurer. Oprettelse af animationer. Gengivelse af de endelige resultater (jpgs, pngs, film osv.) Rigging og vægtkortlægningsfigurer. Saml dine scener sammen

Lang. OutOfMemoryError: GC overhead-grænse overskredet fejl er en fejl, der er smidt af den virtuelle Java-maskine for at indikere, at applikationen bruger mere tid på affaldsindsamling (GC) end på nyttigt arbejde. Denne fejl er smidt af JVM, når applikationen bruger 98% af tiden på affaldsindsamling

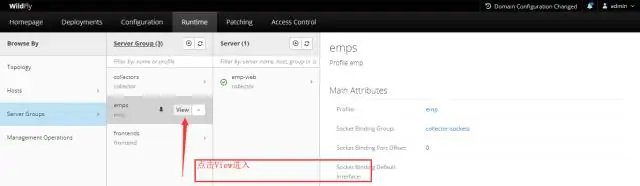

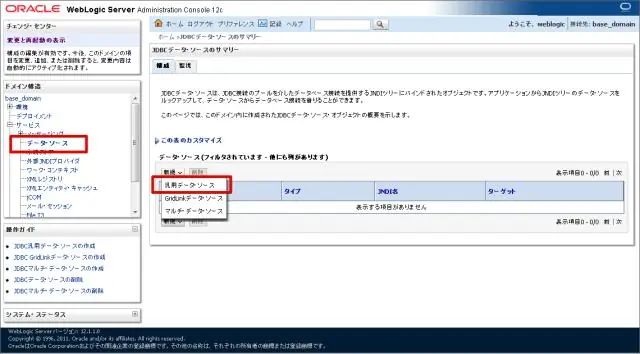

Klik på serverknuden for at udvide den og afsløre navnene på de servere, der i øjeblikket administreres gennem konsollen. Klik på navnet på den server, hvis JNDI-træ du vil se. Rul ned til bunden af konfigurationsruden, og klik på linket 'View JNDI Tree'

EnCase Certified Examiner (EnCE) Certificeringsprogram Trin 1: Krav til uddannelse og erfaring. Trin 2: Udfyld EnCE-applikationen. Trin 3: Tilmeld dig test- og studievejledning. Trin 4: Tag fase I (skriftlig eksamen) Trin 5: Tag fase II (praktisk eksamen) Trin 6: EnCE-certificerings- og fornyelsesproces

VIDEO Hvordan tilføjer jeg så en ny tabel i Entity Framework? Du kan tilføje det her bord til et ASP.NET MVC-projekt ved at følge disse trin: Højreklik på mappen App_Data i vinduet Solution Explorer, og vælg menupunktet Tilføje , Ny Vare.

De nederste fire bit af TMOD-registeret bruges til at styre timer-0 og de øverste fire bit bruges til at styre timer-1. De to timere kan programmeres uafhængigt til at fungere i forskellige tilstande. TMOD-registret har to separate to-bit-felter M0 og Ml til at programmere driftstilstanden for timere

Sådan slettes registreringsnøgler og -værdier Start registreringseditoren ved at udføre regedit fra et hvilket som helst kommandolinjeområde i Windows. Fra venstre rude i Registreringseditor, bor du ned, indtil du finder den registreringsnøgle, du vil slette, eller nøglen, der indeholder den registreringsværdi, du vil fjerne

Hvis du ikke allerede har downloadet en ny skrifttype, er der tusindvis af skrifttyper tilgængelige online. Se tilgængelige skrifttyper Åbn kontrolpanelet. Vælg Udseende og personalisering og derefter Skrifttyper. I vinduet Skrifttyper kan du se eller slette hver af de skrifttyper, der i øjeblikket er installeret på Windows

Der er tre måder at opnå samtidighed i iOS: Tråde. Forsendelseskøer. Driftskøer

Det har at gøre med omkostningerne ved fremstillede varer og omkostningerne til råvarer. I dette tilfælde er omkostningerne til de nødvendige materialer til Corsairs fans høje, så prisen på produktet vil være høj. Hvis omkostningerne til materialer var lavere, ville prisen være lavere

9 svar. Udviklerenhedstest først, derefter kodegennemgang, derefter QA-test er, hvordan jeg gør det. Nogle gange sker kodegennemgangen før enhedstesten, men normalt kun når kodeanmelderen virkelig er oversvømmet, og det er den eneste gang, han eller hun kan gøre det. Vores standard er at lave koden gennemgang, før produktet går til QA

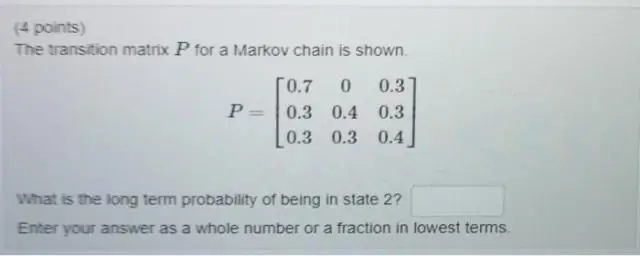

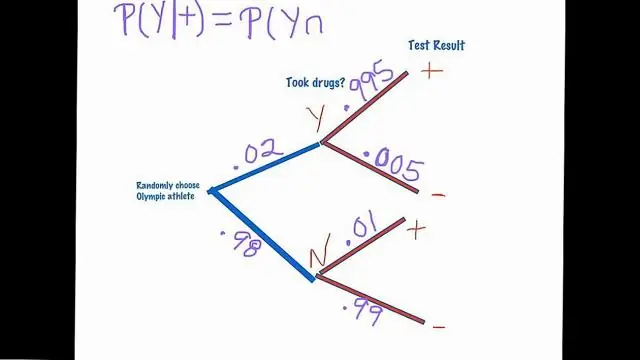

En Markov-kæde er en stokastisk model, der beskriver en sekvens af mulige hændelser, hvor sandsynligheden for hver hændelse kun afhænger af tilstanden opnået i den foregående hændelse

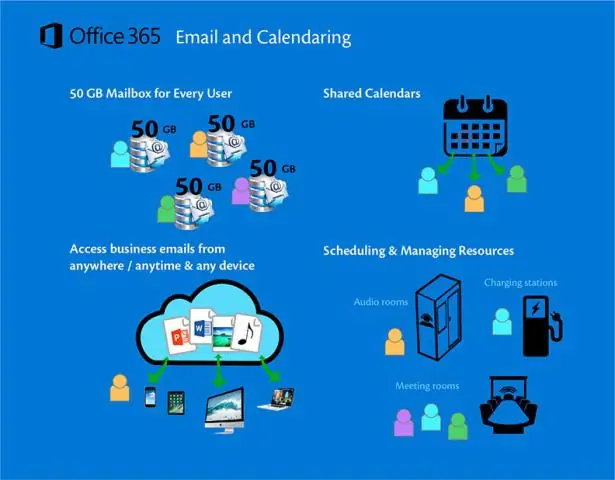

Stage migration er den proces, der finder sted som en Office 365-implementeringsproces. Denne proces sker over tid, og den migrerer Exchange-postkasser til Office 365

Single sign-on (SSO) er en sessions- og brugergodkendelsestjeneste, der tillader en bruger at bruge ét sæt login-legitimationsoplysninger (f.eks. navn og adgangskode) til at få adgang til flere applikationer

En konkret klasse er en simpel klasse med medlemmer som metoder og egenskaber. Klassen beskriver funktionaliteten af de objekter, som den kan bruges til at instansiere. Ofte, når man arbejder med arvshierarkier, kan den mindst specialiserede basisklasse ikke fuldt ud repræsentere et reelt objekt

Ping bruger ICMP (Internet Control Message Protocol). den bruger ikke TCP eller UDP. For at være mere præcis bruges ICMP type8 (echo request message) og type 0 (ekko svar besked). ICMP har ingen porte

Chrome Apps kan fungere som en netværksklient for TCP- og UDP-forbindelser. Dette dokument viser dig, hvordan du bruger TCP og UDP til at sende og modtage data over netværket

Fjern alle fremhævelser og kommentarer fra tekst Du kan hurtigt fjerne fremhævelser og kommentarer fra brødtekst i dit dokument. Vælg den tekst, hvor du vil fjerne fremhævelser og kommentarer. For at fjerne dem for al brødtekst i dokumentet skal du trykke på Kommando-A på dit tastatur

Microsoft System Center Configuration Manager (SCCM) er et Windows-produkt, der gør det muligt for administratorer at administrere implementeringen og sikkerheden af enheder og applikationer på tværs af en virksomhed. SCCM er en del af Microsoft System Center-systemadministrationspakken

ICFR. ICFR står for In-Channel Frequency Response. ICFR beskriver fladheden af din 6 MHz digitale kanal. Når kanalen ikke er flad, kan det digitale signal blive forvrænget, og modtageudstyr kan have svært ved at træffe beslutninger om de bits, der modtages

Validering er en proces, hvorved de data, der er indtastet i databasen, kontrolleres for at sikre, at de er fornuftige. Den kan ikke kontrollere, om de indtastede data er korrekte. Det kan kun kontrollere, om dataene giver mening eller ej. Validering er en måde at forsøge at mindske antallet af fejl under processen med datainput

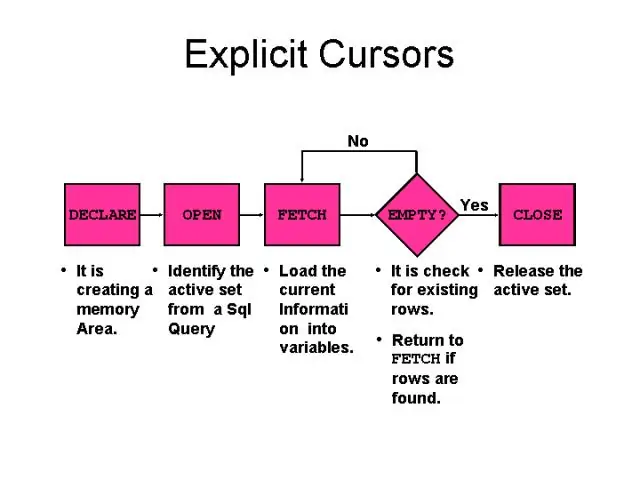

Dynamisk markør i SQL Server. af suresh. SQL Dynamic Cursors er nøjagtigt modsatte af Static Cursors. Du kan bruge denne SQL Server Dynamic cursor til at udføre INSERT, DELETE og UPDATE operationer. I modsætning til statiske markører vil alle ændringer, der er foretaget i den dynamiske markør, afspejle de originale data

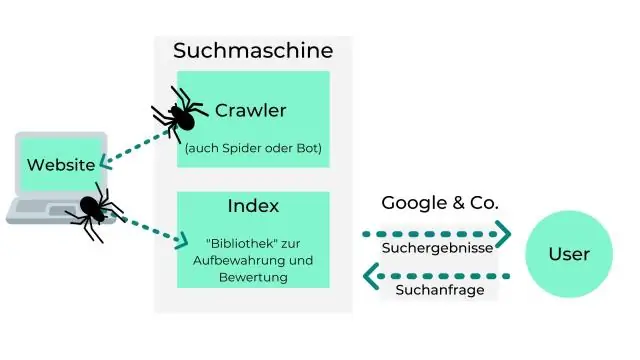

Søgemaskine bruges til at søge efter den information, der findes på nettet. Søgning i søgemaskinen udføres ved hjælp af søgeord. Nogle af eksemplerne på søgemaskiner er Google, Bing, Opera og Yahoo. Formålet med søgemaskinen er at finde den information, som brugeren søger

For at bruge Internet Explorer-zoomfunktionen skal du trykke på 'Ctrl' og '+' for at øge zoom-niveauet og 'Ctrl' '-' for at reducere zoom-niveauet. Sådan ændres standardtekststørrelsen i Internet Explorer: a) Åbn menuen 'Side' med musen eller ved at trykke på tasterne 'Alt' og 'P'. Du vil derefter se 'Internetindstillinger'

Google Analytics er en gratis webstedsanalysetjeneste, der tilbydes af Google, og som giver dig indsigt i, hvordan brugere finder og bruger dit websted. Du kan også bruge sporingskoder til at tagge og spore enhver reklame-, social-, PR-kampagne eller enhver form for kampagne på enhver platform/hjemmeside

OnActivityCreated(): Som navnet siger, kaldes dette, efter at aktivitetens onCreate() er afsluttet. Det kaldes efter onCreateView(), og bruges hovedsageligt til endelige initialiseringer (for eksempel ændring af UI-elementer)

Nessus er et eksternt sikkerhedsscanningsværktøj, som scanner en computer og laver en advarsel, hvis den opdager sårbarheder, som ondsindede hackere kan bruge til at få adgang til enhver computer, du har tilsluttet et netværk

HTTPS (HTTP over SSL) sender alt HTTP-indhold over en SSL-tunel, så HTTP-indhold og overskrifter er også krypteret. Ja, overskrifter er krypteret. Alt i HTTPS-meddelelsen er krypteret, inklusive overskrifterne og anmodnings-/svarbelastningen

Hvad skal du gøre med din gamle Pi, efter at Raspberry Pi 4 er udgivet? 1 Prøv et andet Smart Home-system. 2 Geninstaller det som et Smart Home System til en ven eller et familiemedlem. 3 Vend din gamle hindbær i en retro-gaming-maskine. 4 Gør det til et mediecenter. 5 Gør den til en NAS

Rediger en pensel For at ændre indstillingerne for en pensel skal du dobbeltklikke på børsten i panelet Pensler. For at ændre illustrationen, der bruges af en scatter-, kunst- eller mønsterpensel, skal du trække penslen ind i dit illustration og foretage de ændringer, du ønsker

Moto G6 har ikke notifikations-LED. Du kan dog bruge Moto-appen til at administrere din notifikation

Chaincode er et program, skrevet i Go, node. js eller Java, der implementerer en foreskrevet grænseflade. Kædekode kører i en sikret Docker-container, der er isoleret fra den godkendte peer-proces. Chaincode initialiserer og administrerer finansstatus gennem transaktioner indsendt af applikationer

Pakkereturservice er en serviceopsætning af USPS, der i det væsentlige leverer alle pakkerne til et enkelt lager. Andre oplysninger på den forudbetalte porto-label identificerer, hvem den handlende er. Købmænd kan derefter sende deres eget fragtfirma for at afhente alle pakker for dem i løs vægt

Active Directory (AD) understøtter både Kerberos og LDAP – Microsoft AD er langt det mest almindelige directory service-system i brug i dag. AD understøtter LDAP, hvilket betyder, at det stadig kan være en del af din overordnede adgangsstyringsordning. Active Directory er blot et eksempel på en adressebogstjeneste, der understøtter LDAP

Den tredje generation af iPad (markedsført som ThenewiPad, i daglig tale omtalt som iPad 3) er en tablet-computer, udviklet og markedsført af Apple Inc. Tabletten blev udgivet i ti lande den 16. marts 2012

Nyere designs af tidsforsinkelsesrelæer bruger elektroniske kredsløb med modstand-kondensator (RC) netværk til at generere en tidsforsinkelse, og aktiverer derefter en normal (øjeblikkelig) elektromekanisk relæspole med det elektroniske kredsløbs output

Den anden forskel mellem EVPL og EPL er graden af gennemsigtighed - mens EPL er meget gennemsigtig og kun filtrerer pauserammerne, er EVPL påkrævet for enten at peere eller droppe de fleste af Layer 2 Control Protocols