Velkommen til Background Checks.org - det eneste gratis online bibliotek og portal dedikeret til at hjælpe dig med at finde online offentlige registre og køre et online baggrundstjek. Guiden til at finde gratis offentlige registre online, inklusive baggrundstjek, strafferegistre, retsoptegnelser, arrestjournaler og mere

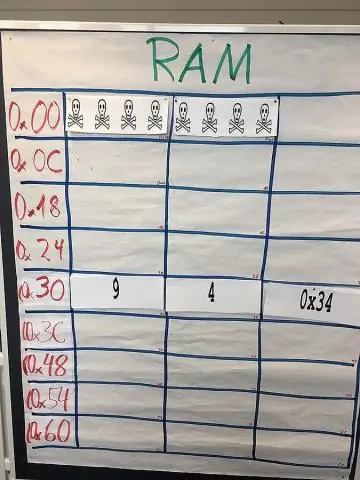

Til vores test kører vi Ryzen 5 2400Gat tre forskellige hukommelseshastigheder, 2400 MHz, 2933 MHz og 3200 MHz. Mens den maksimalt understøttede JEDEC-hukommelsesstandard for R5 2400G er 2933, vil hukommelsen leveret af AMD til vores processorgennemgang understøtte overclocking til 3200MHz justfine

Model-View-ViewModel (MVVM)-mønsteret hjælper dig med at adskille forretnings- og præsentationslogikken i din applikation fra dens brugergrænseflade (UI). Prism inkluderer eksempler og referenceimplementeringer, der viser, hvordan man implementerer MVVM-mønsteret i en Windows Presentation Foundation (WPF)-applikation

Forståelse af de 4 trin i datavalidering Trin 1: Detaljer en plan. At skabe en køreplan for datavalidering er den bedste måde at holde projektet på sporet. Trin 2: Valider databasen. Dette test- og valideringstrin sikrer, at alle relevante data er til stede fra kilde til mål. Trin 3: Valider dataformatering. Trin 4: Prøveudtagning

Et segmenteringskort er en opdeling af flyet. Hvert område repræsenterer et objekt eller et specifikt område på billedet. Betragt et tilfældigt felt Y = (ys)s∈Λ, hvor ys ∈ S. Sandsynlighedsleddet P(Y |X) modellerer gråniveaufordelingen af pixels, der tilhører en given klasse eller region

Uanset hvad, udfør disse fem trin for 3-vejs lyskontaktledninger: Sluk for det korrekte kredsløb på dit elektriske panel. Tilføj en el-boks til den anden tre-vejs kontakt i kælderen. Før en længde på 14-3 type NM-kabel (eller 12-3, hvis du tilslutter til 12-gauge ledning) mellem de to bokse

FTK® Imager er et forhåndsvisnings- og billedbehandlingsværktøj, der lader dig hurtigt vurdere elektronisk bevismateriale for at afgøre, om yderligere analyse med et retsmedicinsk værktøj såsom Access Data® Forensic Toolkit® (FTK) er berettiget

TV Størrelse til Afstand Lommeregner og Videnskab Størrelse Bredde Højde 60' 52,3' 132,8 cm 29,4' 74,7 cm 65' 56,7' 144,0 cm 31,9' 81,0 cm 70' 61,0' 154,9' cm 56' 56,7' 56,7' 144,0 cm 31,9' 81,0 cm 70' 61,0' 154,9' cm 56' 56' 56' 56' 56' cm

COALESCE bruges til at kontrollere, om argumentet er NULL, hvis det er NULL, så tager det standardværdien. Det vil tjekke for NOT NULL værdier sekventielt på listen, og det vil returnere den første NOT NULL værdi

VEX Robotics Competition (VRC) Ved turneringer deltager hold i kvalifikationskampe, hvor to hold mod to hold deltager. I eliminationsrunderne udvælges alliancer af to hold af de topseedede hold, og den alliance, der vinder finalen, er vinderen af turneringen

Her er de 10 mest populære programmeringssprog: Java. Java er topvalgt som et af de mest populære programmeringssprog, der bruges til at bygge server-side applikationer til videospil og mobilapps. Python. Python er en one-stop-shop. C. Ruby. JavaScript. C# PHP. Mål-C

Beskrivelse: MOV-filformatet er mostcomm

Hvis du bruger SharkBite Messing push-to-connect Coupling til at skifte fra kobber til PEX i en linje, skal du blot skære dit kobberrør over, markere den korrekte indføringsdybde og skubbe koblingen helt ind på røret. Gentag denne proces for PEX-enden, og din forbindelse er fuldført

Trin Åbn Snapchat. Snapchats ikon er gult med et hvidt spøgelse på. Tryk på taleboblen. Den er placeret i nederste venstre hjørne af skærmen. Tryk på et brugernavn. Hvis nogen har sendt dig en Snap, vises et solidt firkantet ikon til venstre for deres brugernavn. Stryg til højre på et brugernavn for at se Snaps individuelt

SSIS – Oprettelse af et implementeringsmanifest. Brug af et implementeringsmanifest i SSIS giver dig mulighed for at implementere et sæt pakker til en målplacering ved hjælp af en guide til at installere dine pakker. Fordelen ved at bruge det er den gode brugergrænseflade, som en guide giver

Simply Seamless iQi til iPhone muliggør trådløs opladning på din kompatible iPhone 7, 7 Plus, SE, 6, 6S, 6 Plus, 6S Plus, 5, 5C, 5S & iPod Touch 5,6. Trådløs opladning uden bulk. Qi-teknologi kan bruges med de fleste ikke-metalliske sager og under 2 mm tykke

Datalink protokol. I netværk og kommunikation, transmission af en enhed af data (ramme, pakke) fra en node til en anden. Datalink-protokollen er kendt som en 'lag 2-protokol' og er ansvarlig for at sikre, at de modtagne bits og bytes er identiske med de sendte bits og bytes

Et computersystem er et sæt integrerede enheder, der input, output, behandler og lagrer data og information. Computersystemer er i øjeblikket bygget op omkring mindst én digital behandlingsenhed. Der er fem hovedhardwarekomponenter i et computersystem: Input, Processing, Storage, Output og Kommunikationsenheder

Kriterieforespørgsels-API'en lader dig bygge indlejrede, strukturerede forespørgselsudtryk i Java, hvilket giver en syntakskontrol ved kompilering, som ikke er mulig med et forespørgselssprog som HQL eller SQL. Criteria API'et inkluderer også funktionalitet for forespørgsel efter eksempel (QBE)

Fjern nemt pletter eller ufuldkommenheder ved hjælp af Spot Healing Brush-værktøjet. Vælg værktøjet Spot Healing Brush. Vælg en børstestørrelse. Vælg en af følgende Type-indstillinger i værktøjsindstillingslinjen. Klik på det område, du vil rette i billedet, eller klik og træk over et større område

Sådan downloader du dine Kindle Library-bøger i Kindleappen Start Kindle-appen på din iPhone oriPad. Tryk på Bibliotek for at se alle e-bøgerne i dit Amazon-bibliotek. Tryk på den bog, du vil downloade til din enhed. Når den er færdig med at downloade (den vil have et flueben ved siden af), skal du trykke på bogen for at åbne den

Tryk på CTRL+ALT+DELETE for at låse computeren op. Indtast logonoplysningerne for den sidst loggede bruger, og klik derefter på OK. Når dialogboksen Unlock Computer forsvinder, skal du trykke på CTRL+ALT+DELETE og logge på normalt

Trin for trin guide til at ændre Skout-placering via FakeGPS Go: Tryk på den og rul til buildnummeret. Tryk på den 7 gange, og du vil se udviklerindstillingerne blive aktiveret på din enhed. Trin 3: Da vi bruger Android, skal du gå til Google Play Butik og se efter appen på den

Keyup-hændelsen opstår, når en tastaturtast slippes. Keyup()-metoden udløser keyup-hændelsen eller vedhæfter en funktion, der skal køre, når en keyup-hændelse opstår. Tip: Brug begivenheden. hvilken egenskab der skal returneres hvilken tast der blev trykket

Åbn JMeter og tilføj "HTTP(s) Test Script Recorder" til "Test Plan". Som proxy-værtsnavn skal du indstille IP-adressen på computeren, uanset hvilken JMeter-applikation der er åben. Under netværkskonfiguration af din mobile enhed skal du indstille computerens IP-adresse som proxy-IP og port, som du havde indstillet i JMeter

Aktivitet er en regel for regel-objekt-aktivitet, og nytte er en form i Pega-flowet. Denne form vil referere til en aktivitet, hvor brugstypen er valgt som et hjælpeprogram. Der er flere brugstyper for en aktivitet, såsom Utility, Connect, Assign, Notify eller Route

En sidste klasse er simpelthen en klasse, der ikke kan forlænges. (Det betyder ikke, at alle referencer til objekter i klassen ville virke, som om de var erklæret som endelige.) Hvornår det er nyttigt at erklære en klasse som endelig, er dækket af svarene på dette spørgsmål: Gode grunde til at forbyde nedarvning i Java?

Klik på "Filer" i menuen Preview-applikationen, derefter "Åbn", og naviger derefter til det foto, som du vil indsætte det beskårede billede i, og klik derefter på "Åbn". Klik på "Rediger" fra Preview-menuen, og klik derefter på "Indsæt". Det beskårede billede indsættes fra udklipsholderen til det andet foto, og markøren bliver ved hånden

Send reference til en pointer i C++ Bemærk: Det er tilladt at bruge "pointer to pointer" i både C og C++, men vi kan kun bruge "Reference to pointer" i C++. Hvis en markør sendes til en funktion som en parameter og forsøges ændret, reflekteres ændringerne i markøren ikke tilbage uden for denne funktion

Precision Systems-harddiskfjernelse Fjern de to skruer, der holder den nederste låge på plads, og fjern dem. Fjern de fem skruer, der fastgør det primære harddiskbeslag på plads. Skub batteriudløserlåsen ind i den ulåste position. Fjern harddiskbeslaget fra systemet

'ELK' er forkortelsen for tre open source-projekter: Elasticsearch, Logstash og Kibana. Elasticsearch er en søge- og analysemaskine. Logstash er en databehandlingspipeline på serversiden, der indtager data fra flere kilder samtidigt, transformerer dem og derefter sender dem til en 'stash' som Elasticsearch

Advanced Mobile Phone Service (AMPS) er et standardsystem til analog signal mobiltelefontjeneste i USA og bruges også i andre lande. Den er baseret på den indledende elektromagnetiske strålingsspektrumallokering til mobiltjeneste af Federal Communications Commission (FCC) i 1970

Klik på Start, og gå derefter til Kontrolpanel. Vælg Programmer, og klik derefter på Programmer og funktioner. Find ud af PsExec-indstillingen, og vælg den, klik på Afinstaller

Mobiltelefonbatterier - Walmart.com

CROSS APPLY returnerer kun rækker fra den ydre tabel, der producerer et resultatsæt fra den tabelværdisatte funktion. Med andre ord, resultatet af CROSS APPLY indeholder ikke nogen række af venstre sidetabeludtryk, for hvilket der ikke opnås et resultat fra højre sidetabeludtryk. KRYDSSØG arbejdes som en række for række INDRE FORSAMLING

Det er endelig sket: Næsten 4 år efter importsøgeordet blev introduceret i ES6, Node. js introducerede eksperimentel støtte til ES6-import og -eksport. I Node. js 12, kan du bruge import og eksport i dit projekt, hvis du gør begge nedenstående elementer

UDP (User Datagram Protocol) er uden forbindelse, simpelthen fordi ikke alle netværksapplikationer kræver overhead af TCP. Et eksempel på dette ville være kodning og afsendelse af taledata over et IP-netværk. UDP tillader på den anden side applikationen meget mere fleksibilitet i, hvordan pakker skal håndteres

Kunstgræs har vundet indpas - og et ry for at være miljøvenligt, fordi det hverken behøver vand, gødning eller skal slås. Plus, den nyeste generation af kunstgræs ser ofte godt nok ud til at narre os til at tro, at det er ægte

Yahoo har meddelt, at den fra den 28. oktober 2019 ikke længere vil tillade brugere at uploade indhold til Yahoo Groups-webstedet. Og den 14. december 2019 vil virksomheden permanent fjerne alt tidligere udsendt indhold

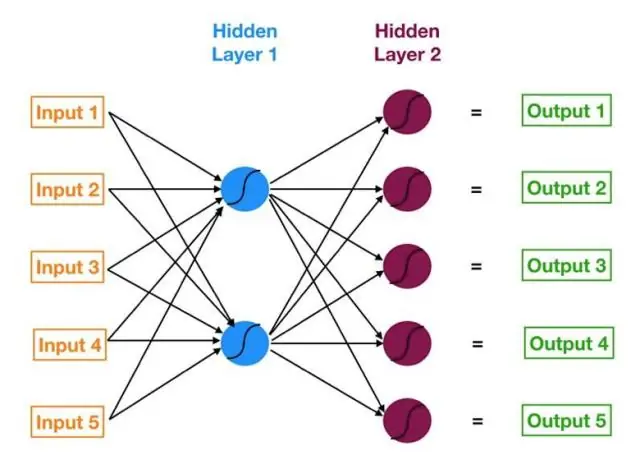

Den grundlæggende idé bag et neuralt netværk er at simulere (kopiere på en forenklet, men rimelig trofast måde) masser af tæt forbundne hjerneceller inde i en computer, så du kan få den til at lære ting, genkende mønstre og træffe beslutninger på en menneskelignende måde. Men det er ikke en hjerne