To-faktor-godkendelse er den mest effektive måde at beskytte din organisations brugerkonti på. Når to-faktor-godkendelse er aktiveret, skal brugerne logge på med to oplysninger, såsom et brugernavn og en engangsadgangskode (OTP)

Mange gange bruges de to udtryk i flæng, hvis de er mere eller mindre det samme. Dette er meget ukorrekt, da det dybe web kun henviser til ikke-indekserede sider, mens det mørke web refererer til sider, der både er ikke-indekserede og involveret i ulovlige nicher

Når det orange lys slukkes, betyder det, at den er fuldt opladet, og at den burde stoppe med at oplade

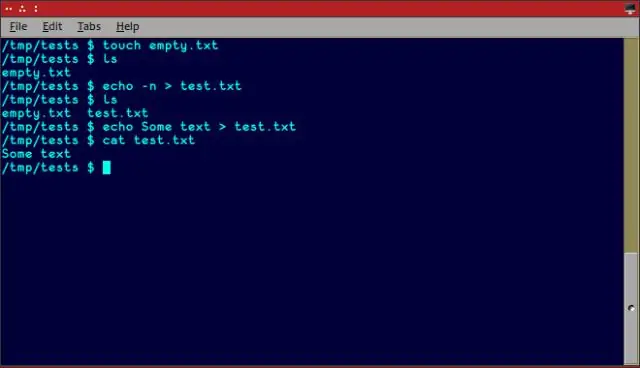

Touch-kommandoen er en standardkommando, der bruges i UNIX/Linux-operativsystemet, og som bruges til at oprette, ændre og ændre tidsstempler for en fil

Der er flere fordele ved databasestyringssystemer. De vigtigste blandt dem er dataredundans og konsistens, datadeling, integritetsbegrænsninger og større sikkerhed

Et hak er i det væsentlige en udskæring, øverst på en del af skærmen. Den første er skiftet mod minimale rammer - de fleste af de telefoner, der er lanceret siden 2017, har haft tyndere rammer omkring skærmen, så de er mere kompakte - og telefonproducenter kan øge skærmstørrelsen

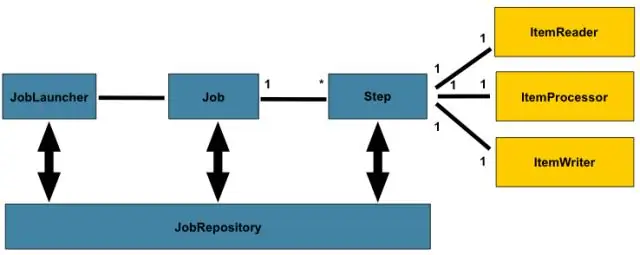

En ExecutionContext er et sæt nøgleværdi-par, der indeholder information, der er omfattet af enten StepExecution eller JobExecution. Spring Batch fortsætter med ExecutionContext, som hjælper i tilfælde, hvor du ønsker at genstarte en batchkørsel (f.eks. når der er opstået en fatal fejl osv.)

Banham sikkerhedslåse er højkvalitets låseanordninger, der holder både bolig- og erhvervsejendomme sikre. Banham sikkerhedslåse er B.S. 3621-kompatibel og inkluderer en række fælg- og deadlock-låse, der er nøglen til at passere med den samme nøgle

Hvad er nogle af de mest almindelige bedste fremgangsmåder for API-sikkerhed? Brug tokens. Etabler pålidelige identiteter og kontroller derefter adgangen til tjenester og ressourcer ved at bruge tokens, der er tildelt disse identiteter. Brug kryptering og signaturer. Identificer sårbarheder. Brug kvoter og drosling. Brug en API-gateway

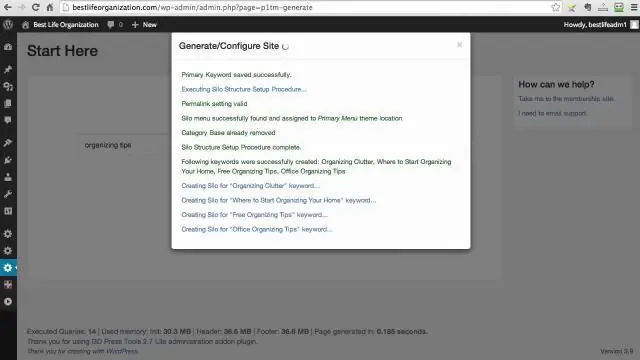

Ultimativ guide til at få (GRATIS) trafik fra Facebook – Tilføj trin for trin links til dit websted. Giv dit publikum, hvad de ønsker. Få eksperttip til optimering af sideydelse. Find højt ydende indhold med Buzzsumo. Opret en Facebook-popup. Brug interaktivt indhold. Brug Live Video. Tilføj en CTA til dine Facebook-opslag

SDL Language Cloud API dokumentation. API'en gør det muligt for udviklere at indsende indhold til oversættelse via SDL Language Cloud-oversættelsesplatformen. API'et giver udviklere mulighed for at tilbyde oversættelse som en service i deres egne applikationer ved at få adgang til proprietær SDL Machine Translation-teknologi

Produkt beskrivelse. Denne CVBS AV til HDMI adapter (AV 2 HDMI) er en universel konverter til analog komposit input til HDMI 1080p (60HZ) output. Den konverterer RCA-signaler (AV, composite, CVBS) til HDMI-signaler, så du kan se din video på et moderne tv

Data, i forbindelse med databaser, refererer til alle de enkelte elementer, der er gemt i en database, enten individuelt eller som et sæt. Data i en database lagres primært i databasetabeller, som er organiseret i kolonner, der dikterer de datatyper, der er gemt deri

Vælg standardoperativsystemet fra Windows 10 I Kør-feltet, skriv Msconfig og tryk derefter på Enter-tasten. Trin 2: Skift til fanen Boot ved at klikke på det samme. Trin 3: Vælg det operativsystem, du vil indstille som standardoperativsystem i boot-menuen, og klik derefter på Indstil som standardindstilling

2 svar. CRAWLER'en opretter de metadata, der gør det muligt for GLUE og tjenester såsom ATHENA at se S3-oplysningerne som en database med tabeller. Det vil sige, at det giver dig mulighed for at oprette limkataloget. På denne måde kan du se den information, som s3 har som en database sammensat af flere tabeller

Editor Vælg det tastatur, du vil ændre, og klik på de hvide pile for at åbne tastaturet. Vælg hvilken indgang der skal styre funktionen. Skift genvejstaster, som du vil. Bare klik på genvejsinput og indtast den nye genvej

Modtager du et blad, du ikke ønsker med posten, skal der være kontaktoplysninger i selve bladet, som du kan bruge til at afmelde. Du kan også strege din adresse over, skrive 'Annuller' og 'Tilbage til afsender' og smide bladet i postkassen

Du kan fortryde ændringer, der endnu ikke er forpligtet til kildekontrol. Højreklik på objektet, mappen eller databasen med ændringer, du vil fortryde, i Objekt Explorer, vælg Andre SQL-kildekontrolopgaver > Fortryd ændringer. Vælg de objekter med ændringer, du vil fortryde, og klik på Fortryd ændringer

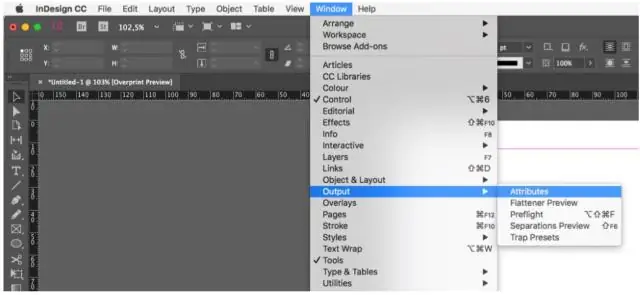

Hvad er overtryk? Overtryk betyder, at en farve bliver trykt direkte oven på en anden farve. Nogle gange ved udskrivning giver det mening at lade de øverste objekter i et stykke printe direkte oven på andre fuldt udskrevne objekter

DLC – 4-bit datalængdekoden (DLC) indeholder antallet af bytes data, der transmitteres. EOF – Dette end-of-frame (EOF), 7-bit felt markerer slutningen af en CAN-ramme (meddelelse) og deaktiverer bit-stuffing, hvilket indikerer en stuffing-fejl, når dominant

For at forberede dig til AP Calculus AB-eksamenen på den bedste måde, skal du huske på disse tre tips under din gennemgang: Husk vigtige formler. Ved, hvordan du bruger din lommeregner. Væn dig til at vise alt dit arbejde. Selve eksamenen dækker tre hovedemner: Grænser. Derivater. Integraler og den grundlæggende sætning i regning

De 10 bedste konkurrenter i Alteryx's konkurrenceprægede sæt er Dataiku, MicroStrategy, Talend, Tableau, TIBCO, Trifacta, Domo, Sisense, Chartio og Datameer. Sammen har de rejst over 2,5 milliarder mellem deres anslåede 13,1K ansatte.Alteryx har 800 ansatte og er rangeret som nummer 4 blandt dets top10 konkurrenter

Workgroup har hurtigere og mere pålidelige logins, domænet har langsommere logins, og hvis serveren falder, sidder du fast. Med domænebaseret adgang er det nemmere at administrere brugere, implementere opdateringer og administrere sikkerhedskopier (især når du bruger mappeomdirigering)

Express. js er en Node js-webapplikationsserverramme, som er specielt designet til at bygge enkeltsidede, flersidede og hybride webapplikationer. Det er blevet standard serverramme for node. js

I det væsentlige kan superfunktionen bruges til at få adgang til nedarvede metoder – fra en forældre- eller søskendeklasse – der er blevet overskrevet i et klasseobjekt. Eller, som den officielle Python-dokumentation siger: "[Super bruges til] at returnere et proxy-objekt, der delegerer metodekald til en forælder- eller søskendeklasse af typen

Skærmen er typisk den mest strømkrævende komponent i enhver telefon på grund af baggrundsbelysningen. OLED'er viser mere levende farver, har dybere sorte og lysere hvide og større kontrastforhold, så de fleste finder dem overlegne i forhold til LCD

2. Skriv dit første C/C++-program i Eclipse Trin 0: Start Eclipse. Start Eclipse ved at køre ' eclipse.exe ' i Eclipse installerede mappe. Trin 1: Opret et nyt C++-projekt. Trin 2: Skriv et Hello-world C++-program. Trin 3: Kompiler/byg. Trin 4: Kør

Google™ Sikkerhedskopiering og gendannelse - Samsung Galaxy Note®3 Fra en startskærm skal du trykke på Apps (placeret nederst til højre). Tryk på Indstillinger på fanen Apps. Tryk på Sikkerhedskopier og nulstil. Tryk på Sikkerhedskopier mine data for at aktivere eller deaktivere. Tryk på Backup konto. Tryk på den relevante konto. Tryk på Automatisk gendannelse for at aktivere eller deaktivere

Tekniske kontroller er sikkerhedskontroller, som computersystemet udfører. Kontrolelementerne kan give automatiseret beskyttelse mod uautoriseret adgang eller misbrug, lette opdagelse af sikkerhedsbrud og understøtte sikkerhedskrav til applikationer og data

(Μ) Fra det græske mikros, der betyder 'lille', et præfiks, der betyder 'ekstremt lille'. Vedhæftet til SI-enheder angiver det enheden × 10 −6. 2. I geovidenskaberne er mikro- et præfiks, der i egentlig forstand anvendes på meget fine magmatiske teksturer

Debugging er en vigtig del i enhver programmeringsudvikling. I Apex har vi visse værktøjer, der kan bruges til fejlretning. Et af dem er systemet. debug()-metoden, som udskriver værdien og output af variabel i fejlretningsloggene

Den originale måde at ændre skriftstørrelse på Tænd din Kindle. Stryg for at låse op. Tryk på toppen af skærmen. Vælg "Aa"-grafikken. Juster teksten til den størrelse, du ønsker, eller skift skrifttype fuldstændigt (Caecilia er lidt større og lettere at læse end Futura, for eksempel, og Helvetica er mere fed)

CompareTo()-metoden fungerer ved at returnere en int-værdi, der enten er positiv, negativ eller nul. Den sammenligner objektet ved at kalde til det objekt, der er argumentet. Et negativt tal betyder, at objektet, der foretager opkaldet, er "mindre" end argumentet

Gem en PDF-fil, der er vedhæftet en e-mail eller på et websted På din iPhone, iPad eller iPad touch skal du trykke på PDF-filen for at åbne den. Tryk på deleknappen. Tryk på Kopier til bøger

Sort-hvide kopier koster 0,08 USD pr. side, så en 300 siders sort/hvid kopi på standard 28# hvidt bond-papir koster 24,00 USD plus moms. Dobbeltsidet ville være det dobbelte. Farvekopier koster $0,89 pr. side, så 300 sider enkeltsidet på #28 hvidt papir ville være $267,00 plus moms

Netværks- og computersystemadministratorer er ansvarlige for den daglige drift af disse netværk. De organiserer, installerer og understøtter en organisations computersystemer, herunder lokale netværk (LAN), wide area networks (WAN), netværkssegmenter, intranet og andre datakommunikationssystemer

For at redigere standardbrowseren skal du fra menuen Indstillinger stryge til ENHED og derefter trykke på Programmer. Tryk på Standardapplikationer. Tryk på Browser-app. Tryk på den ønskede browser

En Bézier (udtales 'bez-E-A') kurve er en linje eller 'sti', der bruges til at skabe vektorgrafik. Den består af to eller flere kontrolpunkter, som definerer linjens størrelse og form. Det første og sidste punkt markerer begyndelsen og slutningen af stien, mens de mellemliggende punkter definerer stiens krumning

Ja, der er millioner af låse med den samme nøgle. Tænk på det på denne måde Master lock har 8 dybder og fire stifter til de fleste af deres låse. 8x8x8x8 = 4.096 mulige nøglepermutationer, inklusive nøgler, der overstiger MACS (Maximum Adjacent Cut Specifications). Det faktiske antal er lavere end det

Fjernadministrationsværktøj er software, der hjælper hackeren med at få fuld kontrol over den målrettede enhed. Et fjernadministrationsværktøj (eller RAT) er et program, der bruges af hackere eller andre mennesker til at oprette forbindelse til en computer via internettet eller på tværs af et lokalt netværk eksternt