Docker plugin er en 'Cloud' implementering. Du skal redigere Jenkins systemkonfiguration (Jenkins > Administrer > Systemkonfiguration) og tilføje en ny sky af typen 'Docker'. Konfigurer Docker (eller Swarm standalone) API URL med nødvendige legitimationsoplysninger. En testknap giver dig mulighed for at forbinde med API er godt indstillet

Top ti samfundsvidenskabelige spørgsmål Hvordan kan vi få folk til at passe på deres helbred? Hvordan skaber samfund effektive og modstandsdygtige institutioner, såsom regeringer? Hvordan kan menneskeheden øge sin kollektive visdom? Hvordan reducerer vi 'kompetencekløften' mellem sorte og hvide mennesker i Amerika?

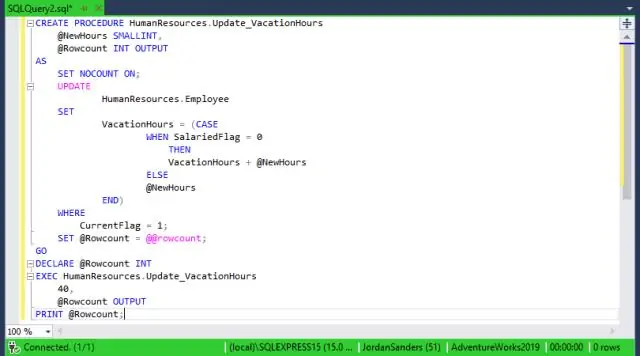

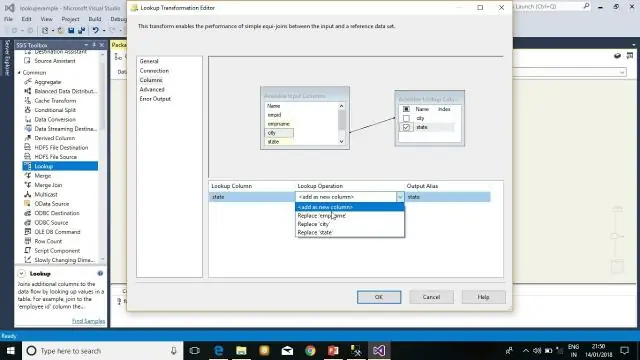

Sammenkædede servere giver dig mulighed for at oprette forbindelse til andre databaseinstanser på den samme server eller på en anden maskine eller fjernservere. Det giver SQL Server mulighed for at udføre SQL-scripts mod OLE DB-datakilder på fjernservere ved hjælp af OLE DB-udbydere

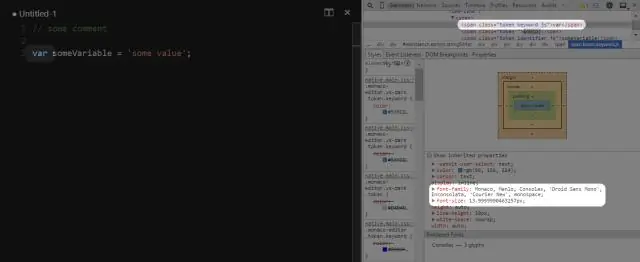

2 svar sæt den i gråtoner (hvis aktiverede knapper er farverige) gør den lysere eller læg en gennemsigtig hvid overlejring over den (hvis aktiverede knapper generelt er mørke) gør den flad (hvis aktiveringsknapper har en 3D-type overflade) fremhæv ikke knappen, når du holder musemarkøren over den (af aktiverede knapper har den opførsel)

Et sikkerhedsbrud opstår, når en ubuden gæst får uautoriseret adgang til en organisations beskyttede systemer og data. Cyberkriminelle eller ondsindede applikationer omgår sikkerhedsmekanismer for at nå begrænsede områder. Et sikkerhedsbrud er en overtrædelse i en tidlig fase, der kan føre til ting som systemskade og tab af data

THUNDERBIRD-BRUGERE: Statuslinjeknap: Klik på knappen Theme Font & Size Changer inde i din Thunderbird-statuslinje. Værktøjsindstilling: Vælg menuen Værktøjer fra Thunderbird-menulinjen, og klik på indstillingen Temaskrifttype og størrelsesændring. Det åbner indstillingspanelet for skrifttype- og størrelsesændringer

En af de vigtigste grunde til, at du skal investere i et effektivt BI-system, er, fordi et sådant system kan forbedre effektiviteten i din organisation og som følge heraf øge produktiviteten. Du kan bruge business intelligence til at dele oplysninger på tværs af forskellige afdelinger i din organisation

Hastighed: Java er hurtigere end Python Java er 25 gange hurtigere end Python. Parametre med samtidighed slår Java Python. Java er det bedste valg til at bygge store og komplekse maskinlæringsapplikationer på grund af dets fremragende skaleringsapplikationer

Der er to typer modifikatorer i Java: adgangsmodifikatorer og ikke-adgangsmodifikatorer. Adgangsmodifikatorerne i Java angiver tilgængeligheden eller omfanget af et felt, metode, konstruktør eller klasse. Vi kan ændre adgangsniveauet for felter, konstruktører, metoder og klasse ved at anvende adgangsmodifikatoren på det

Ligesom deres funktionsmodstykker, er JavaScript-klassedeklarationer hejst. De forbliver dog uinitialiseret indtil evaluering. Dette betyder faktisk, at du skal erklære en klasse, før du kan bruge den

Hierarkisk clustering kan ikke håndtere big data godt, men K Means clustering kan. Dette skyldes, at tidskompleksiteten af K Means er lineær, dvs. O(n), mens den for hierarkisk clustering er kvadratisk, dvs. O(n2)

Indtast konfigurer terminal for at gå til Global konfigurationstilstand. Indtast config-register 0x2102. Indtast end, og indtast derefter skriveslet-kommandoen for at slette den aktuelle opstartskonfiguration på routeren

3D Studio Max-licenser sælges for $1.545/år eller $195/måned som et løbende abonnement. Dette er studieprisen, som for mange soloprenører og mindre studier derude er lidt svær at sluge. 3DS Studio Max og Maya Indie-licenserne er tilgængelige for $250/år pr. licens. Det er; begge ville koste $500

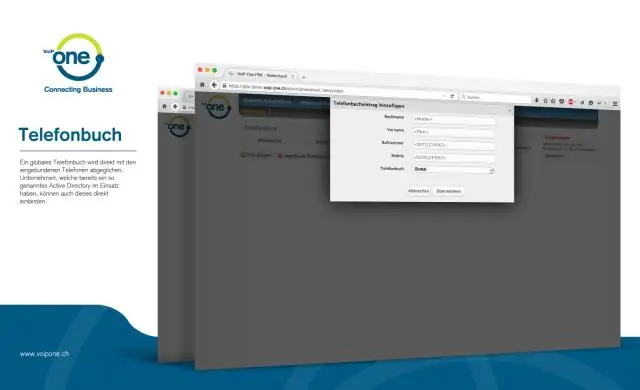

Ring for at bestille en telefonbog. Dex Media tilbyder en gratis telefonbog til fastnetabonnenter med Verizon, FairPoint og Frontier. Du kan bestille en ved at ringe til dem på 1-800-888-8448. Når det er tilgængeligt, skal du sørge for at angive, om du ønsker den engelske eller spanske version

Korte bytes: En ping-pakke kan også være forkert udformet til at udføre lammelsesangreb ved at sende kontinuerlige ping-pakker til mål-IP-adressen. Et kontinuerligt ping vil forårsage bufferoverløb ved målsystemet og vil få målsystemet til at gå ned. Men ping-kommandoen kan også bruges til andre formål

Hvad skal du gøre, når du spilder på din MacBook Tag straks stikket ud af din enhed. Sluk for den bærbare computer. Mens skærmen stadig er åben, skal du vende den bærbare computer på hovedet. Fjern batteriet. Med computeren på hovedet, dup forsigtigt området med et køkkenrulle

Tre catch-blokke fanger undtagelserne og håndterer dem ved at vise resultaterne til konsollen. Common Language Runtime (CLR) fanger undtagelser, der ikke håndteres af catch-blokke

VIDEO Efterfølgende kan man også spørge, hvordan nulstiller jeg mit Barbie Dream House? Til Nulstil Hej Drømmehus til fabriksindstillinger, tryk og hold det taleknap, og tryk på nulstillingen skifte med en papirclips. Fortsæt med at holde det taleknap, indtil den blinker om cirka 3 sekunder.

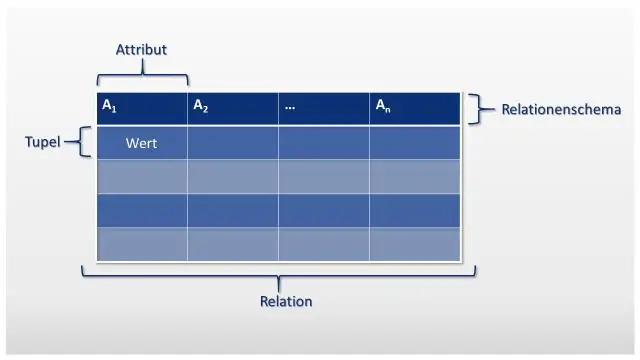

En relationel database er et sæt af formelt beskrevne tabeller, hvorfra data kan tilgås eller samles på mange forskellige måder uden at skulle reorganisere databasetabellerne. Standardbruger- og applikationsprogrammeringsgrænsefladen (API) i en relationel database er Structured Query Language (SQL)

Tænd og konfigurer din iPod touch Tryk på og hold knappen Sleep/Wake nede, indtil Apple-logoet vises. Hvis iPod touch ikke tænder, skal du muligvis oplade batteriet. Gør et af følgende: Tryk på Opsæt manuelt, og følg derefter opsætningsinstruktionerne på skærmen

Eksponentiel løbetid. Det sæt af problemer, som kan løses ved hjælp af eksponentielle tidsalgoritmer, men som ingen polynomielle tidsalgoritmer kendes til. En algoritme siges at være eksponentiel tid, hvis T(n) er øvre begrænset af 2poly(n), hvor poly(n) er et eller andet polynomium i n

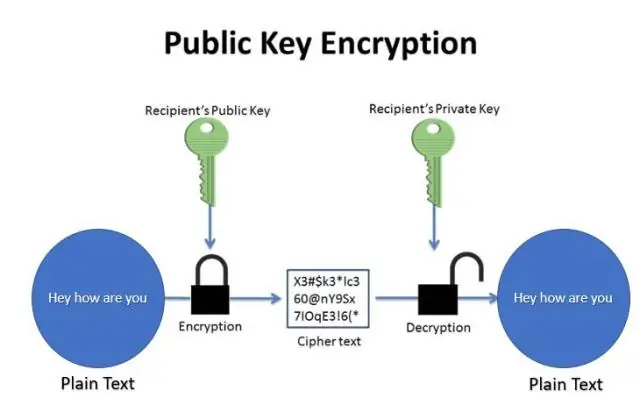

Afsenderen skriver en klartekstbesked og krypterer den ved hjælp af en hemmelig nøgle. Den krypterede besked sendes til modtageren, som er i stand til at dekryptere beskeden ved hjælp af den samme hemmelige nøgle. Hvordan fungerer asymmetrisk nøglekryptering? Afsenderen skriver en besked og krypterer den med en offentlig nøgle

Bedste PowerPoint-skabeloner Galleri Invictus PowerPoint-skabelon. Light Business PowerPoint skabelon. PowerPoint-skabelon til en lyspære. Indholdsfortegnelse slides til PowerPoint. Mission og vision PowerPoint skabelon. Business Case Study PowerPoint skabelon. 30 60 90 dages plan PowerPoint-skabelon

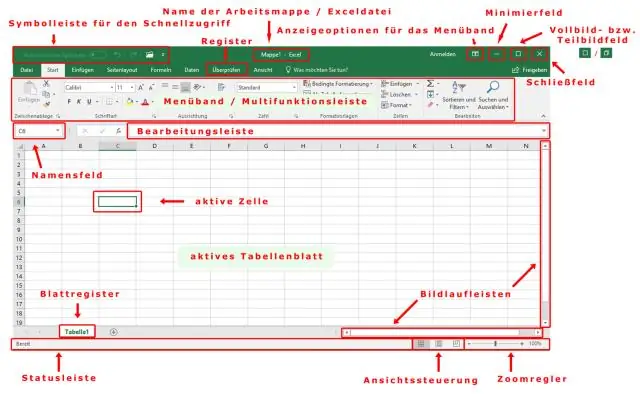

Når du åbner Word, Excel eller PowerPoint, er standard- og formateringsværktøjslinjerne slået til som standard. Standardværktøjslinjen er placeret lige under menulinjen. Den indeholder knapper, der repræsenterer kommandoer som Ny, Åbn, Gem og Udskriv. Formateringsværktøjslinjen er som standard placeret ved siden af Standardværktøjslinjen

For at gøre dette skal du gå til Windows Phone-indstillingerne. Gå til om, rul derefter til bunden og tryk på 'nulstil din telefon' og bekræft advarslen. Dette vil tørre din telefon ren. Advarsel: Hvis du foretager en fabriksnulstilling, slettes ALT fra din telefon

Med gevindskæring opnås samtidighed ved brug af flere tråde, men på grund af GIL kan kun én tråd køres ad gangen. I multiprocessing er den originale proces forgrenet proces til flere underordnede processer, der omgår GIL. Hver underordnede proces vil have en kopi af hele programmets hukommelse

Mobiltelefoner er den perfekte måde at holde kontakten med andre på og give brugeren en følelse af sikkerhed. I nødstilfælde kan det at have en mobiltelefon give hjælp til at nå dig hurtigt og muligvis redde liv. Betydningen af mobiltelefoner går dog langt ud over personlig sikkerhed

Uanset hvilken du foretrækker, kan du nemt tilføje dem til Family Hub. Bare tryk på Apps-ikonet for at se alle Hub's tilgængelige apps. Tryk derefter og hold på den app, du vil føje til startskærmen. En pop op-menu vises; du kan enten trykke på Føj til Hjem for at oprette et appikon eller trykke på Tilføj widget

Mange er måske ikke helt væk, men nogle af de højere ende droner er udstyret med avanceret ansigtsgenkendelsesteknologi. Med denne teknologi kan en drone gøre pæne ting som at følge dig, kredse omkring dig eller endda fokusere på dit smil for at tage en fremragende selfie med det indbyggede kamera

I AWS-konsollen skal du gå til Tjenester > SNS > Abonnementer > Opret abonnementer. I feltet Emne-ARN skal du indtaste ARN-værdien for det SNS-emne, du har oprettet. Vælg protokollen som Amazon SQS. I feltet Endpoint skal du indtaste ARN-værdien for SQS-køen og oprette et abonnement

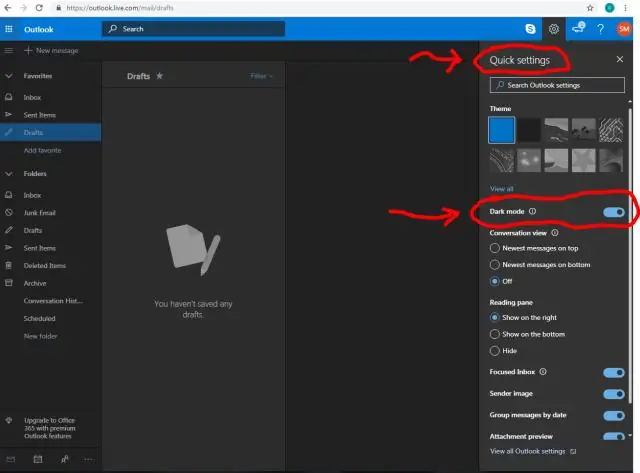

Som enhver e-mail-konto kan den opleve problemer med at sende beskeder lejlighedsvis. En ugyldig modtagerfejl betyder, at din besked ikke kunne leveres korrekt. Afhængigt af den type besked, du sendte, kan det betyde, at en af flere ting gik galt

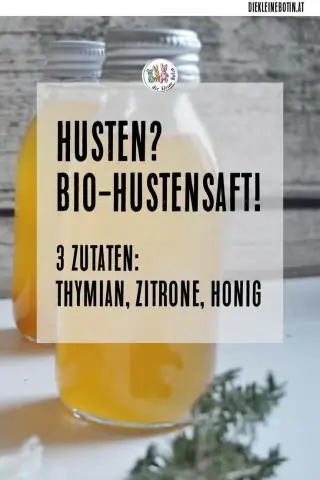

Her er et par naturlige behandlinger, du kan prøve for termitkontrol: Nematoder. Nematoder er parasitiske orme, der elsker at gumle på termitter. Eddike. Eddike er vidundermaterialet til dit hjem. Borates. Orange olie. Vådt pap. Sollys. Perimeterbarriere. Træf forebyggende foranstaltninger

SQL Mellem syntaks SELECT kolonne(r) FROM tabelnavn WHERE kolonne MELLEM værdi1 OG værdi2; Ved at bruge ovennævnte syntaks kan vi definere værdier som en del af BETWEEN-operatoren. Syntaksen nævnt ovenfor forbliver også den samme for brug med en numerisk værdi, tekstværdi og datoværdi

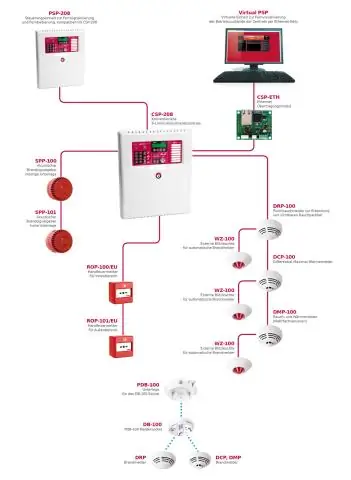

Et kontrolmodul er udgangssiden. Den aktiverer advarselsenheder som en klokke eller et horn. Den kan også aktivere relæer forbundet til automatiske dørlukkere, elevatorstyringer, brandslukningssystemer, røgudkastere og lignende. Hvad betyder 3 alarmen, 2 alarmen osv

Conn, også stavet cun, conne, cond, conde og cund, er handlingen til at kontrollere et skibs bevægelser på havet

Start af applikation Opret et ASP.NET Web API-projekt. Inde i Visual Studio skal du vælge menuen 'Filer' -> 'Nyt projekt'. Konfigurer Web API-projektet til at bruge den lokale IIS. I vinduet 'Solution Explorer' skal du højreklikke på 'webDemo'-projektet og klikke på menupunktet 'Egenskaber

Row Sampling Transformation i SSIS giver mulighed for at angive antallet af rækker, du gerne vil hente fra datakilden. Row Sampling Transformation i SSIS vil tage hele data fra en kilde, og det udtrækker tilfældigt det valgte antal rækker

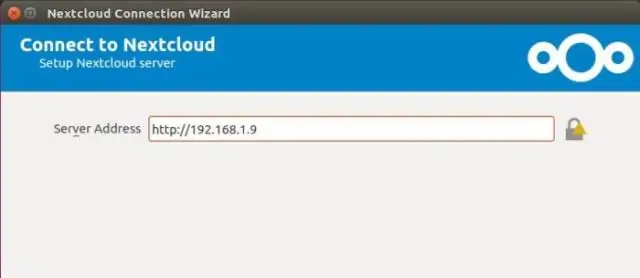

DIY cloud storage er normalt klient-server-software, open source eller betalt, der hjælper dig med at opsætte og vedligeholde din egen cloud. Du kan indstille nogle gør-det-selv cloud-lagringsløsninger på netværkstilsluttede lagerenheder eller bruge de muligheder, som vores bedste webhostingudbydere tilbyder

Sådan blokerer du indgående uønskede opkald på Verizon Home-telefoner Tast '*60' på din fastnettelefon ('1160', hvis du bruger en roterende telefon). Tast det telefonnummer, du gerne vil blokere, når den automatiske tjeneste beder dig indtaste nummeret. Bekræft, at det indtastede nummer er korrekt

Oprettelse af brugerdefinerede tokens giver enhver virksomhed mulighed for at udstede sin egen mærkevare-digitale valuta på blockchain for at betale for varer og tjenester inden for sit projekt