Disse 15 virksomheder oversvømmer din e-mail med mest spam Groupon (i gennemsnit 388 e-mails pr. bruger) LivingSocial (363) Facebook (310) Meetup (199) J. Crew (175) Twitter (TWTR) (173) Victoria's Secret (160) LinkedIn ( LNKD) (157)

HTTP-autorisationsanmodningsheaderen indeholder legitimationsoplysningerne til at godkende en brugeragent med en server, normalt, men ikke nødvendigvis, efter serveren har svaret med en 401 Uautoriseret status og WWW-Authenticate-headeren

De fleste synes dog at slå sig ned på seks, snarere end tre, egenskaber ved menneskelige sprog: forskydning, vilkårlighed, produktivitet, diskrethed, dualitet og kulturel overførsel. Forskydning betyder, at et sprog kan henvise til andre tidspunkter og steder end nutiden

Excel MAX-funktionen returnerer den største værdi fra et angivet sæt numeriske værdier. Funktionens syntaks er: MAX(tal1, [tal2],), hvor talargumenterne er en eller flere numeriske værdier (eller arrays af numeriske værdier), som du vil returnere den største værdi af

Nedenfor er 23 regler for at gøre din SQL hurtigere og mere effektiv Batch data sletning og opdateringer. Brug automatisk partitionering af SQL-serverfunktioner. Konverter skalarfunktioner til tabelværdierede funktioner. Brug CASE i stedet for OPDATERING. Reducer indlejrede visninger for at reducere forsinkelser. Data pre-stage. Brug temp tabeller. Undgå at bruge genbrugskode

NCSC definerer en cyberhændelse som et brud på et systems sikkerhedspolitik for at påvirke dets integritet eller tilgængelighed og/eller den uautoriserede adgang eller forsøg på adgang til et eller flere systemer; i overensstemmelse med Computer Misuse Act (1990)

I syllogistisk logik er der 256 mulige måder at konstruere kategoriske syllogismer ved hjælp af A-, E-, I- og O-sætningsformerne i modsætningsfirkanten. Af de 256 er kun 24 gyldige formularer. Af de 24 gyldige formularer er 15 ubetinget gyldige, og 9 er betinget gyldige

Sådan opretter du en klynge: Klik på knappen Klynger i sidebjælken. Klik på Opret klynge på siden Klynger. På siden Opret klynge skal du angive klyngenavnet Quickstart og vælge 6.3 (Scala 2.11, Spark 2.4. 4) i rullemenuen Databricks Runtime Version. Klik på Opret klynge

Udvikler: Red Hat

Forudsætning – Adaptiv sikkerhedsanordning (ASA), oversættelse af netværksadresse (NAT), statisk NAT (på ASA) Netværksadresseoversættelse bruges til oversættelse af private IP-adresser til offentlig IP-adresse, mens der er adgang til internettet. NAT fungerer generelt på router eller firewall

Bedste svar: Det kan du, men det er ikke den bedste idé. iPad har et Li-Ion batteri, som har sin bedste levetid, når det jævnligt bliver delvist afladet og genopladet. Bundlinjen er at lade den være tilsluttet, men mindst en gang om ugen eller så, tag den ud og kør den ned til 50 %, og lad den oplade igen

Hvem håndhæver PCI DSS-kravene? Selvom PCI DSS-kravene er udviklet og vedligeholdt af et industristandardorgan kaldet PCI Security StandardsCouncil (SSC), håndhæves standarderne af de fem betalingskortmærker: Visa, MasterCard, American Express, JCB International ogDiscover

Amphitrite er en mindre græsk gudinde, en af flere, der regerede over havene. En smuk gudinde, hun var datter af Nereus, en mindre havgud, og Doris, en seanymfe

Alle tråde dør enten ved at vende tilbage fra kaldet til kørselsmetoden eller ved at kaste en undtagelse, der udbreder sig ud over kørselsmetoden. Tråde dør i følgende situationer: Når metoden den kører slutter (eller smider) Når processen afsluttes. Når computeren er slukket eller nulstillet

Konfigurer de trådløse indstillinger: Placer Brother-maskinen inden for rækkevidde af dit WPS- eller AOSS™-adgangspunkt/router. Sørg for, at netledningen er sat i. Tænd for maskinen, og vent, indtil maskinen er i Klar-tilstand. Hold WPS- eller AOSS™-knappen på dit WLAN-adgangspunkt/router nede i et par sekunder

Med et fuldtidsjob og andre forpligtelser tager det normalt to måneder at investere 80 timers studier. Hvis du er helt ny med AWS, anbefaler vi cirka 120 timer eller tre måneder til forberedelse. Start med det grundlæggende, og flyt derefter til Solutions Architect – Associate Learning Path

Synligheds-timeout er den tidsperiode eller varighed, du angiver for køvaren, som, når den hentes og behandles af forbrugeren, gøres skjult for køen og andre forbrugere. Hovedformålet er at undgå, at flere forbrugere (eller den samme forbruger) indtager den samme vare gentagne gange

Typer af kommunikationsstrategier Kommunikationsstrategier kan være verbale, nonverbale eller visuelle. At integrere alle strategierne sammen vil give dig mulighed for at se størst succes

Nighthawk X6 (R8000) er ligesom den originale Nighthawk (R7000) før den utrolig stilfuld til en Wi-Fi-router. Da R8000 er en router uden et indbygget modem, har R8000 en WAN og fire LAN Ethernet-porte samt en USB 3.0- og en USB 2.0-port til at tilføje eksternt lager eller flashdrev

Trin 1: Få et SSL-certifikat. Hvis du vil bruge SSL og betjene din Spring Boot-applikation over HTTPS, skal du have et certifikat. Trin 2: Aktiver HTTPS i Spring Boot. Som standard vil din Spring Boot-indlejrede Tomcat-beholder have HTTP på port 8080 aktiveret. Trin 3: Omdiriger HTTP til HTTPS (valgfrit)

I Java bruges accessorer til at få værdien af et privat felt, og mutatorer bruges til at indstille værdien af et privat felt. Hvis vi har erklæret variablerne som private, ville de ikke være tilgængelige for alle, så vi skal bruge getter og setter metoder

Tantalpentoxid er et farveløst fast stof, der reagerer med oxidationsmidler og kan forårsage eksplosioner og brand. Tilfælde af forgiftning på grund af eksponering er ikke blevet rapporteret, men tantal er moderat giftigt, og hvis behandlingen involverer skæring, smeltning eller slibning, kan høje koncentrationer af dampe eller støv frigives til luften

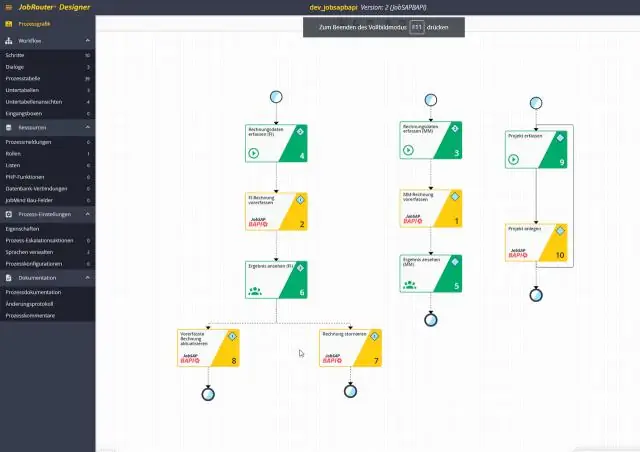

Workflow: Visualiser, design, byg, automatiser og implementer forretningsprocesser som en række trin. Administrerede forbindelser: Dine logiske apps skal have adgang til data, tjenester og systemer. Se Connectors til Azure Logic Apps

Srttrailen. txt BSOD fejl kan være forårsaget af den beskadigede software installeret på computeren. Derudover kan det være relateret til hardwareproblemer, såsom inkompatibel hardwareimplementering eller overbelastning af strømforsyningen

Sørg for, at hovedtelefonerne er slukket (hvis du trykker på tænd/sluk-knappen, bør LED'en ikke lyse). Hold tænd/sluk-knappen nede, indtil LED-indikatoren blinker rød-hvid-rød-hvid osv. I din telefons Bluetooth-indstillinger skal du trykke på 'MA650 Wireless' / 'MA750 Wireless' / 'MA390Wireless' for at tilslutte dine hovedtelefoner

Svage enhedstyper har delvise nøgler. Bemærk – Svag enhed har altid total deltagelse, men stærk enhed har muligvis ikke total deltagelse. En svag enhed er afhængig af en stærk enhed for at sikre eksistensen af en svag enhed. Ligesom en stærk enhed har svaghed ikke nogen primær nøgle, den har en delvis diskriminatornøgle

9 svar. Uanset hvordan du ser på det, er en anime en tegneserie. Den største forskel er, at en anime betragtes som en japansk tegneseriestil i Vesten. Mange engelsksprogede ordbøger definerer anime som 'en japansk stil inden for filmanimation' eller som 'en animationsstil udviklet i Japan.'

Konfigurer din egen tilpassede SAML-applikation. Single sign-on (SSO) lader brugere logge ind på alle deres virksomheds cloud-applikationer ved hjælp af deres administrerede Google-kontooplysninger. Google tilbyder præ-integreret SSO med over 200 populære cloud-applikationer

Fra 2018 kan online shoppere købe T-shirts af høj kvalitet i bomuld med ordene 'I AcceptBitcoin' på Amazon.com Inc. (NASDAQ: AMZN), men de har stadig ikke lov til at betale for skjorten med actualbitcoin

Kort er associative beholdere, der lagrer elementer, der er dannet af en kombination af en nøgleværdi og en tilknyttet værdi, efter en bestemt rækkefølge. I et kort bruges nøgleværdierne generelt til at sortere og entydigt identificere elementerne, mens de kortlagte værdier gemmer indholdet, der er knyttet til denne nøgle

Kwikset er en del af Hardware and Home Improvement Group af Stanley Black & Decker, som også ejer låsesæt-producenterne Weiser og Baldwin. Kwikset-låse har nu udviklet sig til at omfatte mange Weiser-funktioner, og Weiser-låse bruger nu Kwiksets 'SmartKey'-selv genindtastningsteknologi og Kwikset-nøglespor

Sådan fjerner du blokering af en kontakt i Gmail Gå til Gmail-indstillinger (ved at klikke på tandhjulsikonet). Klik på fanen Filtre og blokerede adresser. Rul ned til bunden af skærmen, og du vil se en liste over blokerede adresser. Du skal rulle gennem listen for at finde den kontakt, du vil fjerne blokeringen af, og klikke på linket Fjern blokering

Hvad er nedre og øvre hegn? Det nedre hegnet er den 'nedre grænse', og det øvre hegnet er den 'øvre grænse' for data, og enhver data, der ligger uden for denne definerede grænse, kan betragtes som en afviger. LF = Q1 - 1,5 * IQR

Sådan: Sådan deaktiverer du Aggressiv tilstand for indgående forbindelser på Cisco ASA (ASDM) Trin 1: Log ind på ASDM. Trin 2: Gå til konfiguration. Trin 3: Gå til Remote Access VPN. Trin 4: Under Netværksadgang (klient) skal du gå til Avanceret > IKE-parametre

Den registrerede sundhedsinformationstekniker (RHIT) eksamen er 3,5 timer med 150 multiple-choice spørgsmål (130 scorede / 20 prætest)

Et kontrolrelæ er en elektrisk komponent, der åbner eller lukker en kontakt for at tillade strøm at strømme gennem en ledende spole, hvor spolen ikke kommer i direkte kontakt med kontakten. Kontrolrelæer er elektromagnetiske enheder, der typisk styrer strømkredsløbene

Sådan blokerer du annoncer i Spotify DesktopApplication: Gå til StopAd “Indstillinger” (klik på “Indstillinger” i nederste venstre hjørne af StopAdmain vinduet) Klik på knappen “Applications”. Klik på "Søg app" Indtast Spotify. Marker det - klik på "Tilføj til filtrering"

For at et sprog skal skrives statisk betyder det, at typerne af alle variabler er kendt eller udledt på kompileringstidspunktet. Inden for computerprogrammering klassificeres programmeringssprog ofte i daglig tale som stærkt eller svagt skrevet (løst skrevet). Eksempel på et løst skrevet sprog er Perl

Det anbefales generelt at oprette et indeks, der fører til fremmednøglekolonnen(-erne), for ikke kun at understøtte joinforbindelser mellem primær- og fremmednøgler, men også opdateringer og sletninger

Metode 2 til at finde BAPI i SAP SD Du kan også finde en BAPI, der bruges i en bestemt transaktion. Start din transaktion (f.eks. VA02), gå til "Menulinje" -> Miljø -> Status og gå til Program